Proteção contra ransomware

Ransomware é um tipo de cavalo de Troia que modifica os dados do usuário no computador da vítima para que a vítima não possa mais usar os dados ou utilizar o computador por completo. Assim que os dados se tornam "reféns" (são bloqueados ou criptografados), o usuário recebe um pedido de resgate. O pedido diz que a vítima deve enviar dinheiro ao malfeitor; em troca, o cibercriminoso promete enviar um programa à vítima para restaurar os dados ou o desempenho do computador.

O ransomware é uma das ameaças mais populares que o mundo cibernético enfrenta atualmente devido aos seguintes motivos:

- Ele apresenta um modelo de monetização claro

- Esse tipo de malware é fácil implementar

O ransomware pode ser complexo ou simples, dependendo das vítimas almejadas:

- O ransomware comum é amplamente disseminado por meio de campanhas de spam maliciosas, kits de exploits, etc.

- O ransomware complexo é usado em ataques direcionados

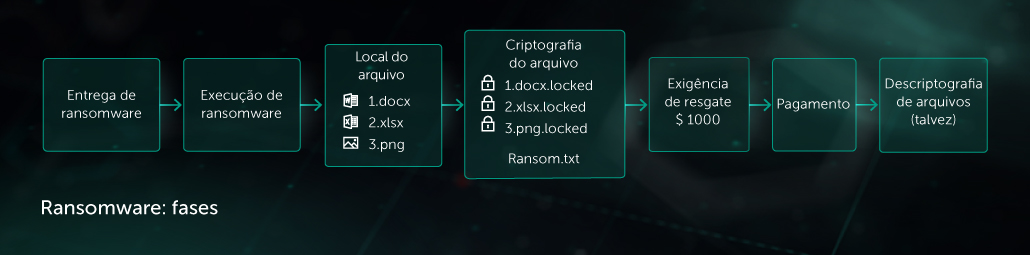

O ataque de ransomware tem diversos estágios:

- Entrega na máquina da vítima: anexo malicioso em spam, exploração de vulnerabilidade, penetração em caso de ataque direcionado

- Execução: criptografia de arquivos importantes do usuário

- Pedido de resgate

- Descriptografia de dados (opcional)

Para oferecer proteção eficiente contra ransomware, uma solução de segurança deve usar um modelo de proteção multicamadas. A proteção da próxima geração em vários níveis da Kaspersky permite que os produtos detectem ransomware tanto no estágio de entrega quanto no estágio de execução do ataque. Vejamos esses estágios mais detalhadamente.

Estágio de entrega: anexo malicioso em spam

Uma das formas mais comuns de distribuir ransomware hoje em dia é enviar arquivos com scripts executáveis em e-mails (e-mail de spam). Como alternativa, os documentos do Microsoft Office com macros maliciosas são usados como anexos.

Nos produtos da Kaspersky, o componente antivírus de e-mail analisa todo o contexto da mensagem (incluindo os anexos de e-mail) e aplica heurísticas fortes ao conteúdo.

Estágio de entrega: exploração de vulnerabilidades

Prevenção de exploits é um componente especial para impedir a penetração de malware (incluindo ransomware) através de vulnerabilidades do software. Entre os aplicativos mais importantes protegidos pela Prevenção de exploits estão navegadores, aplicativos do Office, leitores de PDF, entre outros. Em cada ação suspeita do software mencionado, como início de processo filho, o componente aplica uma análise de segurança adicional de seu comportamento em relação a padrões maliciosos. A Prevenção de exploits ajuda a bloquear ransomware, incluindo o CryptXXX e muitos outros.

Em 2017, o mundo tomou conhecimento do uso de vulnerabilidades de rede como método de distribuição de ransomware. O ransomware WannaCry se espalhou por meio da exploração de vulnerabilidades do SMB. Essa exploração só pode ser interrompida no nível da rede. Os produtos da Kaspersky têm um componente especial para análise de tráfego de rede, o Sistema de detecção de invasões (IDS). Esse componente analisa pacotes de rede em nível baixo e aplica padrões heurísticos a eles para detectar atividades maliciosas na rede. Esse componente detecta exploits EternalBlue/EternalRomance exploits com sucesso. Isso ajudou a impedir a infecção pelo WannaCry.

Estágio de execução

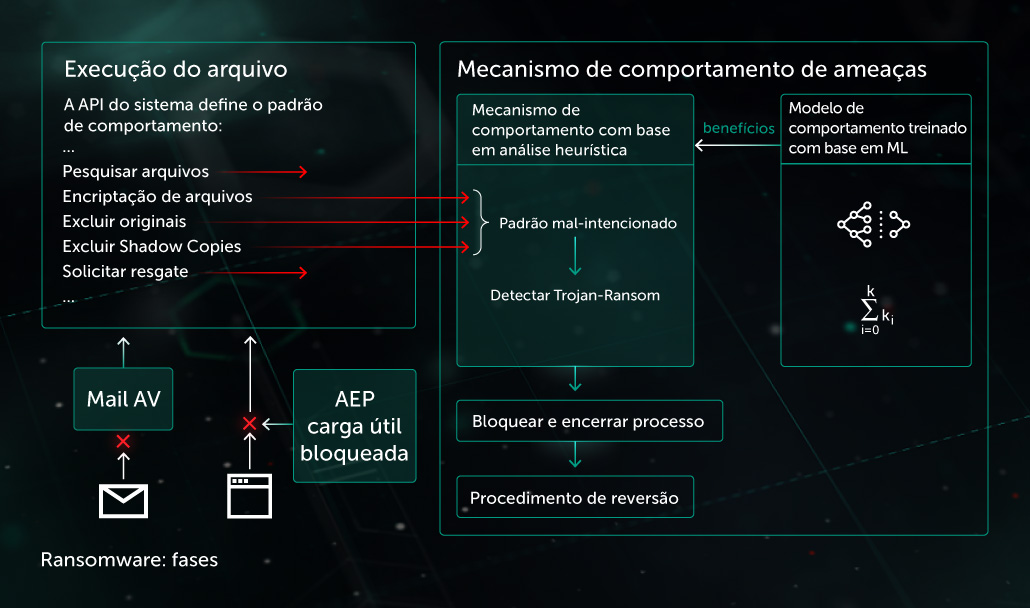

Os agentes de ameaça tentam contornar a detecção estática por diferentes métodos. Nesse caso, a detecção de comportamento se torna a última, mas a mais poderosa linha de defesa. A análise de cada atividade do processo permite revelar padrões maliciosos. Depois disso, o produto encerra o processo e reverte as alterações usando o mecanismo de neutralização. A detecção baseada em comportamento é eficiente, mesmo em relação às ameaças antes desconhecidas, incluindo ransomware. Um padrão básico de ransomware consiste em várias etapas:

- Encontrar arquivos importantes na máquina da vítima

- Ler o conteúdo de cada arquivo

- Criptografar o conteúdo e salvar as alterações em disco

Ao corresponder a esse padrão de comportamento malicioso, o mecanismo de comportamento bloqueia o processo e reverte as alterações usando o mecanismo de neutralização. Entre os exemplos de detecção de ransomware bem-sucedida alcançadas usando esse padrão estão o Polyglot, o WannaCry (parte da criptografia do malware), entre outros.

A detecção de ransomware não é limitada pelo padrão mencionado, e muitas outras podem ser eficientes contra esse tipo de ameaça.

A eficiência da abordagem foi comprovada durante o ataque do ransomware ExPetr em julho de 2017. Os agentes de ameaças usaram a parte de nível baixo do ransomware Petya para criptografar a Tabela Mestra de Arquivos (MFT, Master File Table), que contém todos os arquivos, diretórios e metadados de arquivos do sistema de arquivos NTFS. Para isso, eles executaram um componente de alto nível, que reescreve o Registro Mestre de Inicialização (MBR, Master Boot Record) do disco rígido. O componente do mecanismo de comportamento de ameaças marca esse comportamento como malicioso e interrompe o processo. Mesmo que outros agentes de ameaças escrevam ransomware semelhantes, sua funcionalidade falhará, independentemente dos tipos de técnica de ofuscação/antiemulação usados.

Ransomware em ataques direcionados

Em 2017, os especialistas da Kaspersky registraram vários grupos que estavam atacando organizações com um objetivo principal: criptografar seus dados.

Em muitos casos de ataques direcionados, utilitários legítimos de criptografia de disco/arquivo foram usados. Por exemplo, o DiskCryptor para criptografia e o PSExec para instalação em massa pela rede corporativa. As detecções baseadas em comportamento estáticas e básicas de utilitários legítimos seriam ineficientes devido à produção de falsos positivos no caso de uso legítimo. Isso cria a necessidade de coletar e analisar o contexto completo do uso do utilitário. Para o exemplo mencionado, o padrão de instalação do utilitário legítimo para criptografia usando o utilitário PSExec pode ser suspeito e a aplicação de proteção correspondente pelo produto evita que os dados sejam danificados sem gerar alarmes falsos extras para outros usuários.