Prevenção de exploits

A prevenção de exploits, parte da proteção da próxima geração em vários níveis da Kaspersky, visa especificamente os malwares que se aproveitam de vulnerabilidades do software. Ela foi desenvolvida para adicionar uma camada extra de proteção aos programas e às tecnologias mais frequentemente visados. A prevenção de exploits oferece uma forma eficiente e não intrusiva para bloquear e detectar exploits conhecidos e desconhecidos. A prevenção de exploits é parte integral dos recursos de detecção baseada em comportamento da Kaspersky.

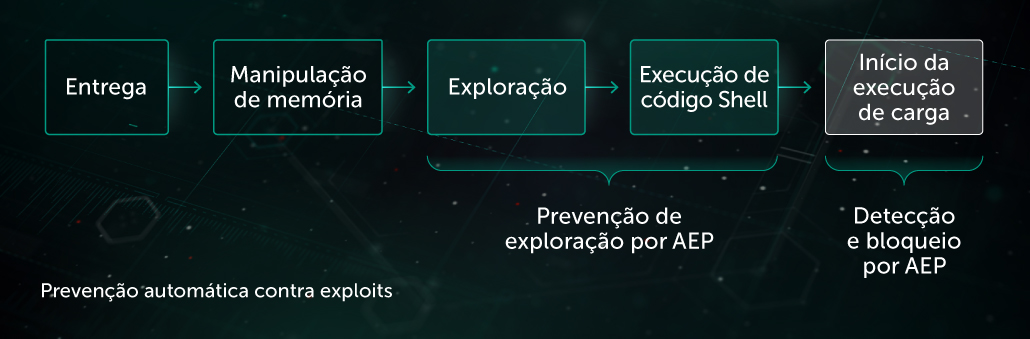

A "kill chain" de exploits é composta de várias fases. Por exemplo, os exploits baseados na Web geralmente usam ataques de execução por download. A infecção começa quando a vítima visita um site comprometido infectado com código JavaScript malicioso. Depois de várias verificações, a vítima é finalmente redirecionada para uma página de aterrissagem com um exploit Flash, Silverlight, Java ou do navegador da Web. No caso das vulnerabilidades do Microsoft Office ou do Adobe Reader, o vetor de infecção inicial pode ser um e-mail de phishing ou um anexo malicioso.

Após a fase de entrega inicial, o hacker explora uma ou mais vulnerabilidades do software para assumir o controle do fluxo de execução de processos e passar à fase de exploração. Devido às atenuações de segurança integradas do sistema operacional, geralmente não é possível executar diretamente o código arbitrário e, por isso, o hacker precisa primeiro contorná-las. Um exploit bem-sucedido permite a execução de um shellcode, por meio do qual o código arbitrário do invasor começa a ser executado, resultando na execução de uma carga. As cargas podem ser baixadas sob a forma de um arquivo ou até carregadas e executadas diretamente na memória do sistema.

Independentemente da forma como as primeiras fases são realizadas, o objetivo principal de um hacker é abrir a carga e iniciar a atividade maliciosa. A inicialização de outro aplicativo ou thread de execução pode ser muito suspeito, principalmente se o aplicativo em questão for conhecido por não ter tal funcionalidade.

A tecnologia de prevenção de exploits monitora essas ações e coloca o fluxo de execução de um aplicativo em pausa, aplicando análise adicional para verificar se a tentativa de ação era legal ou não. A atividade do programa que ocorreu antes da execução do código suspeito (alterações da memória em áreas particulares da memória, assim como na fonte da tentativa de execução do código) é utilizada para identificar se a ação foi efetuada por um exploit.

Além disso, a prevenção de exploits aplica várias atenuações de segurança para responder à maioria das técnicas de ataque utilizadas nos exploits, incluindo Dll Hijacking, Reflective Dll Injection, Heap Spray Allocation, Stack Pivot, etc. Esses indicadores comportamentais adicionais, fornecidos por um mecanismo de rastreamento da execução do componente de detecção de comportamento, permitem que a tecnologia bloqueie a execução da carga com confiança.