Número de casos detectados com técnica spoofing quase dobrou entre abril e maio deste ano

Baseado na técnica de falsificar e-mails de remetentes legítimos, os casos de spoofing vêm crescendo acentuadamente nos últimos meses. O golpe é formado a partir da adulteração do cabeçalho “De” das mensagens – ou seja, a forma como o nome e o endereço do remetente aparecem. O SMTP, principal protocolo de transmissão de e-mail, não oferece proteção contra esta ameaça, tornando o uso bastante fácil para os cibercriminosos. Segundo dados da Kaspersky, entre abril e maio deste ano, o número total de casos detectados de ataques deste tipo quase dobrou, passando de 4.440 para 8.204.

O spoofing de e-mail, como é conhecido, consiste na criação de mensagens falsas mas que parecem legítimas, com o objetivo de induzir os usuários a tomarem uma ação que beneficie o fraudador, como: download de malware, acesso a sistemas ou dados de terceiros, envio de dados pessoais ou mesmo a transferência de dinheiro. Muitas vezes esses e-mails parecem vir de organizações respeitáveis, pondo em risco não só as vítimas, mas também a boa reputação das empresas, cujo domínio tem sido usado para praticar fraudes. Além disso, e-mails falsificados podem fazer parte de ataques maiores e em várias etapas, como os que visam difamar as empresas.

Esses ataques podem ser realizados de várias maneiras, a mais comum é a que se chama “spoofing de domínio legítimo”. Neste caso, o domínio da organização que está sendo falsificado é inserido no cabeçalho "De", o que torna realmente difícil distinguir um e-mail falso de um que seja verdadeiro. Entretanto, se a empresa-alvo tiver implementado um dos novos métodos de autenticação de correio, os cibercriminosos devem recorrer a outra estratégia. É aí que entra o chamado display name spoofing, na qual fraudadores assumem outra identidade ao enviar um e-mail – ou seja, fazendo parecer que foi enviado por um funcionário real da empresa.

Os ataques de spoofing mais sofisticados envolvem domínios semelhantes, utilizando endereços específicos e que estejam registrados para se assemelhar aos de organizações legítimas, muitas vezes com apenas uma letra alterada. Também há situações em que ter atenção não é mais suficiente: como no caso do Unicode Spoofing, um tipo de ataque no qual um dos caracteres ASCII em um nome de domínio é substituído por uma letra similar da faixa Unicode.

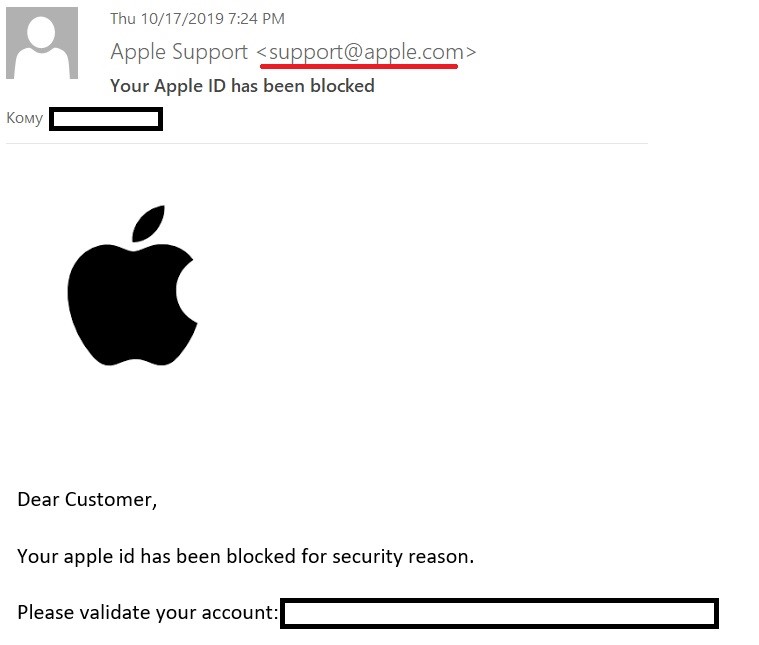

Exemplo de uma mensagem de Unicode Spoofing

Exemplo de uma mensagem de Unicode Spoofing

A Kaspersky localizou, também, uma mensagem supostamente enviada pelo domínio apple.com (imagem). A grafia coincide com o endereço original, fazendo a mensagem passar pela autenticação. Além disso, como é raro os usuários receberem mensagens de bloqueio, é difícil comparar com mensagens originais. Se um usuário desavisado clicar no link, ele será levado a um site falso que solicitará a inclusão de detalhes de sua conta.

Ao verificar os cabeçalhos deste e-mail (que pode ser feito se navegar por pelo computador), é possível ver um remetente diferente e que revela o esquema (imagem). Unicode é um padrão utilizado para codificar domínios. Quando esses endereços utilizam caracteres não latinos, estes elementos são convertidos para outro sistema de codificação.

Neste caso, o domínio "apple.com" acabou caindo na regra de codificação de elementos Unicode em ASCII: os três primeiros caracteres são cirílicos "a" e "p". Mas o programa de e-mail que abriu a mensagem converteu, para conveniência do usuário, a combinação Punycode para Unicode e o e-mail foi exibido como "apple.com".

Cabeçalho do e-mail de Unicode Spoofing atualizado

Cabeçalho do e-mail de Unicode Spoofing atualizado

"O spoofing pode parecer primitivo em comparação com outras técnicas utilizadas pelos cibercriminosos, mas pode ser muito eficaz. Também pode ser apenas a primeira etapa de um ataque mais complexo do Business Email Compromise (BEC), que pode levar ao roubo de identidade e paralisar o negócio, bem como perdas monetárias significativas. A boa notícia é que há uma variedade de soluções contra a falsificação de identidades e novos padrões de autenticação que podem manter seu e-mail comercial seguro", comenta Roman Dedenok, especialista em segurança de Kaspersky.

Para reduzir o risco de sua empresa ser vítima de spoofing, os especialistas da Kaspersky recomendam:

- Adotar um método de autenticação de correios eletrônicos, como SPF, DKIM o DMARC, para e-mails corporativos.

- Conduzir um curso de conscientização sobre cibersegurança que abranja o tema da segurança em e-mails. Dessa forma, ajudará a educar os funcionários a verificar sempre o endereço do remetente ao receber e-mails de estranhos e aprender outras regras básicas.

- Ao utilizar o serviço de nuvem Microsoft 365, não se esqueça de se proteger. Kaspersky Security for Microsoft Office 365 tem uma característica específica anti-spoofing para garantir a segurança das comunicações comerciais.

Saiba mais sobre as diferentes maneiras como ataques de spoofing podem acontecer e como se manter seguro no Securelist.

Sobre a Kaspersky

A Kaspersky é uma empresa internacional de cibersegurança e privacidade digital fundada em 1997. Seu conhecimento detalhado de Threat Intelligence e especialização em segurança se transformam continuamente em soluções e serviços de segurança inovadores para proteger empresas, infraestruturas industriais, governos e consumidores finais do mundo inteiro. O abrangente portfólio de segurança da empresa inclui excelentes soluções de proteção de endpoints e muitas soluções e serviços de segurança especializada para combater ameaças digitais sofisticadas e em evolução. Mais de 400 milhões de usuários são protegidos pelas tecnologias da Kaspersky e ela ajuda 240.000 clientes corporativos a proteger o que é mais importante para eles. Saiba mais no site da empresa.