Durante a análise de alguns aplicativos de encontros, os pesquisadores da Kaspersky Lab descobriram que alguns apps transmitem dados de usuários sem criptografia, usando um protocolo HTTP não seguro e, portanto, que corre o risco de expor seus dados.

Durante aanálise de alguns aplicativos de encontros, os pesquisadores da Kaspersky Lab descobriram que alguns apps transmitem dados de usuários sem criptografia, usando um protocolo HTTP não seguro e, portanto, que corre o risco de expor seus dados. Isso acontece porque alguns aplicativos usam SDKs de publicidade de terceiros, que fazem parte das várias redes de publicidade mais populares. Os aplicativos envolvidos já foram instalados bilhões de vezes no mundo todo, e uma falha de segurança grave significa que dados particulares podem ser interceptados, modificados e usados em futuros ataques, deixando muitos usuários indefesos.

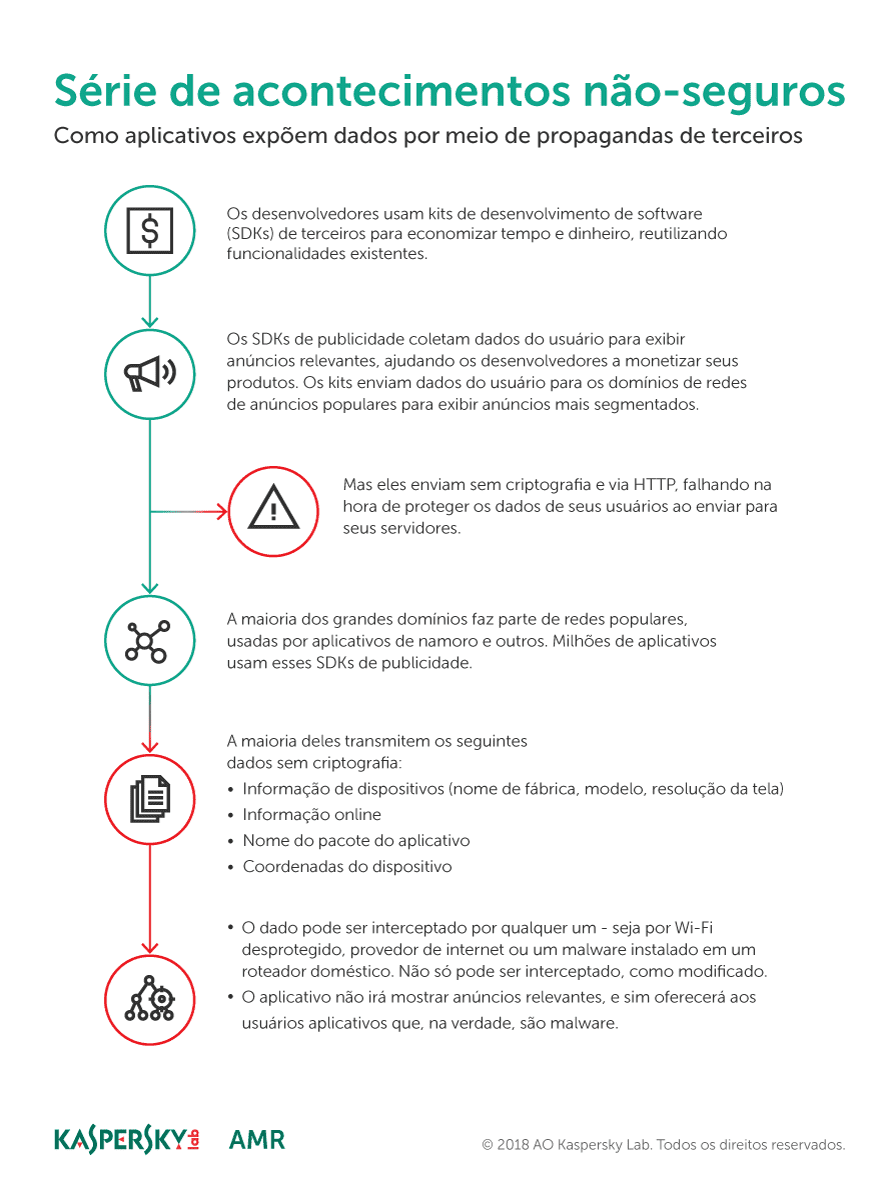

O SDK é um conjunto de ferramentas de desenvolvimento, muitas vezes distribuído gratuitamente, que permite que os autores se concentrem nos elementos principais do aplicativo, confiando outros recursos aos SDKs prontos para uso. Os desenvolvedores costumam usar códigos de terceiros para economizar tempo, reutilizando funcionalidades existentes para criar parte de seus aplicativos. Por exemplo, os SDKs de publicidade coletam dados de usuários para mostrar anúncios relevantes e, assim, ajudar os desenvolvedores a ganhar dinheiro com seu produto. Os kits enviam os dados para os domínios de redes de publicidade conhecidas para que sejam exibidos anúncios mais direcionados.

Mas uma análise mais profunda dos aplicativos mostrou que os dados são enviados sem criptografia e via HTTP, o que significa que está desprotegido quando transmitido para os servidores. Devido à ausência de criptografia, os dados podem ser interceptados por qualquer pessoa – por meio de Wi-Fi desprotegido, pelo provedor de serviços de Internet ou por meio de malware em um roteador doméstico. Pior ainda, os dados interceptados também podem ser modificados, o que significa que o aplicativo mostrará anúncios maliciosos em vez dos legítimos. Os usuários serão atraídos para baixar um aplicativo promovido, que acabará sendo um malware e os colocará em risco.

Os pesquisadores da Kaspersky Lab examinaram os logs e o tráfego de rede dos aplicativos na Sandbox interna do Android para descobrir quais aplicativos transmitem dados de usuário não criptografados para as redes via HTTP. Foram identificados vários domínios importantes, sendo que a maioria deles faz parte de redes de publicidade conhecidas. O número de aplicativos que usam esses SDKs totaliza vários milhões, e a maioria transmite pelo menos um dos seguintes dados sem criptografá-los:

- Informações pessoais, principalmente nome, idade e sexo do usuário. Podem incluir até a renda do usuário. Números de telefone e endereços de e-mail também podem vazar (segundo outro estudo da Kaspersky Lab, as pessoas compartilham muitas informações pessoais em aplicativos de encontros);

- Informações do dispositivo, como fabricante, modelo, resolução da tela, versão do sistema e nome do aplicativo;

- Localização do dispositivo

“A escala que, inicialmente pensamos ser apenas alguns casos específicos de design de aplicativo negligenciados, é esmagadora. Milhões de aplicativos incluem SDKs de terceiros, expondo dados privados que podem ser facilmente interceptados e modificados – levando a infecções por malware, chantagens e outros vetores de ataque altamente eficazes em seus dispositivos”,declarouRoman Unuchek, pesquisador de segurança da Kaspersky Lab.

Por isso, a Kaspersky Lab recomenda que os usuários adotem estas medidas:

- Verifique as permissões de seus aplicativos. Só permita o acesso de recursos quando você entender o motivo. A maioria dos aplicativos não precisa acessar sua localização, por exemplo, então não essa dê permissão.

- Use uma rede privada virtual (VPN). Elas criptografam o tráfego de rede entre seu dispositivo e os servidores. No entanto, eles continuarão não sendo criptografado atrás dos servidores da VPN, mas pelo menos o risco de vazamento durante o processo é reduzido.

Para saber mais sobre SDKs de terceiros, leia a postagem no blog em Securelist.com.