Os pesquisadores da Kaspersky Lab descobriram uma maneira de iniciar comandos no carregador e ajustá-lo para a máxima corrente possível. Empresa sugere ainda medidas de segurança para proteger os dispositivos e redes de IoT.

Enquanto os veículos elétricos modernos são testados constantemente quanto a vulnerabilidades, alguns de seus acessórios obrigatórios, como os carregadores de baterias, geralmente são negligenciados. Os especialistas da Kaspersky Lab descobriram que carregadores de veículos elétricos (EV) fornecidos por uma grande empresa contém vulnerabilidades que são exploradas por cibercriminosos e as consequências podem incluir danos à rede elétrica doméstica.

Os veículos elétricos estão na moda, pois seu desenvolvimento é uma contribuição vital para a sustentabilidade ambiental. Em algumas regiões, as cobranças nos ambientes públicos e privados estão se tornando comuns. A crescente popularidade destes veículos levou os especialistas da Kaspersky Lab a verificar os carregadores domésticos mais populares disponíveis que incluem o recurso de acesso remoto. Os pesquisadores descobriram que, se comprometidos, eles podem causar uma sobrecarga de energia que derrubaria a rede à qual estava conectada, causando impacto financeiro e, na pior das hipóteses, danificando outros dispositivos conectados à rede.

Os pesquisadores descobriram uma maneira de iniciar comandos no carregador e parar o processador de carregamento ou ajustá-lo para a máxima corrente possível. Embora a primeira opção apenas impeça uma pessoa de usar o carro, a segunda pode potencialmente causar o superaquecimento dos fios em um dispositivo que não esteja protegido por um fusível.

Exemplo de carregador para carros elétricos

Tudo o que um invasor precisa fazer para alterar a quantidade de eletricidade consumida é obter acesso Wi-Fi à rede ao qual o carregador está conectado. Como os dispositivos são feitos para uso doméstico, a segurança da rede sem fio provavelmente será limitada. Isto significa que os invasores podem obter acesso facilmente, testando todas as possíveis combinações de senha, algo bastante comum. De acordo com as estatísticas da Kaspersky Lab, 94% dos ataques à IoT em 2018 vieram de ataques de força bruta de senhas do Telnet e SSH. Uma vez dentro da rede, os intrusos podem encontrar facilmente o endereço IP do carregador, o que permitirá que eles explorem quaisquer vulnerabilidades e interrompam as operações.

Todas as vulnerabilidades encontradas foram relatadas ao fornecedor e já foram corrigidas.

“As pessoas normalmente esquecem que, em um ataque direcionado, os cibercriminosos sempre procuram os elementos menos óbvios para serem comprometidos, a fim de permanecerem despercebidos. É por isso que é muito importante procurar por vulnerabilidades, não apenas em inovações técnicas não pesquisadas, mas também em seus acessórios. Estes geralmente são um cobiçado prêmio para grupos especializados. Como mostramos, os fornecedores devem ser extremamente cuidadosos com os dispositivos de veículos conectados e iniciarem um programa de recompensas de bugs ou solicitarem que especialistas em cibersegurança verifiquem seus dispositivos. Neste caso, tivemos a sorte de ter uma resposta positiva e uma atualização rápida dos dispositivos – o que ajudou a evitar possíveis ataques”, afirma Dmitry Sklyar, pesquisador de segurança da Kaspersky Lab.

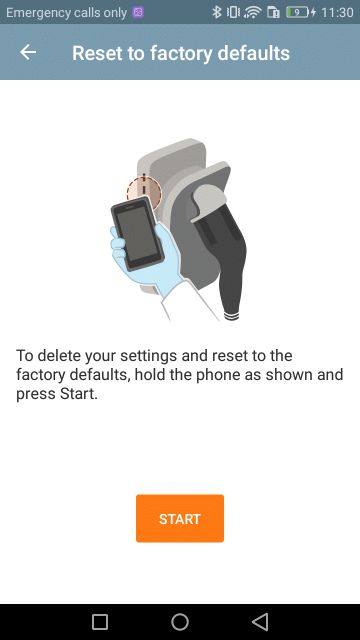

Exemplo de como excluir configurações e redefinir para os padrões de fábrica

A Kaspersky Lab ainda sugere que se tomem outras medidas de segurança, como:

- Atualizar regularmente todos os seus dispositivos inteligentes para as versões mais recentes do programa. Elas solicitam ajustes de vulnerabilidades críticas, que, se não forem corrigidos, podem fornecer aos cibercriminosos acesso à sua casa e à vida privada;

- Não use a senha padrão dos roteadores Wi-Fi e outros dispositivos, sempre mude para uma mais forte e não use a mesma para vários aparelhos;

- Isolar a rede doméstica para os dispositivos de IoT e a rede usada pelos dispositivos pessoais ou para pesquisas básicas na internet. Isto garante que, se um dispositivo for comprometido com um malware, seu sistema doméstico inteligente não será afetado.

Para mais informações sobre a pesquisa, acesso o relatório completo em Securelist.com (conteúdo em inglês).