As violações de dados podem ser muito mais do que um terror temporário, elas podem mudar o rumo da sua vida. Empresas, governos e pessoas podem sofrer complicações enormes da exposição de suas informações confidenciais.

Seja offline ou online, os hackers podem chegar até você por meio da Internet, do Bluetooth, de mensagens de texto ou de serviços online que você usa.

Sem a devida atenção aos detalhes, pequenas vulnerabilidades podem causar vazamentos de dados gigantescos. Como muitas pessoas não sabem como as ameaças à segurança mais modernas e comuns funcionam, elas não prestam muita atenção.

Neste artigo, explicaremos o que são as violações de dados e como elas podem afetar você.

O que é violação de dados?

Por definição, uma violação de dados expõe informações confidenciais, sigilosas ou protegidas a uma pessoa não autorizada. Os arquivos envolvidos são visualizados e/ou compartilhados sem permissão.

Qualquer pessoa corre o risco de ter os dados violados, desde indivíduos a organizações de alto nível e governos. Mais importante, qualquer pessoa pode colocar os outros em risco se não estiver protegida.

Geralmente, as violações de dados acontecem devido a falhas de:

- Tecnologia

- Comportamento do usuário

À medida que nossos computadores e dispositivos móveis recebem mais recursos de conexão, há mais locais para os dados passarem. Novas tecnologias são criadas com uma rapidez maior do que podemos protegê-las.

Os dispositivos da IoT são a prova de que, cada vez mais, preferimos conveniência à segurança. Muitos produtos de "casa inteligente" apresentam falhas, como a falta de criptografia, e os hackers estão aproveitando.

Conforme novos produtos, serviços e ferramentas digitais são usados com pouquíssimos testes de segurança, continuaremos vendo esse problema crescer.

No entanto, mesmo que a tecnologia de back-end tenha sido configurada perfeitamente, alguns usuários provavelmente ainda terão maus hábitos digitais. Só é preciso uma pessoa para comprometer um site ou uma rede.

Sem uma segurança abrangente no nível do usuário e da empresa, você estará em risco, com quase toda certeza.

Proteger você e outras pessoas começa com entender como uma violação de dados acontece.

Como a violação de dados acontece?

A suposição é que uma violação de dados é causada por um hacker externo, mas isso nem sempre é verdade.

Às vezes, elas podem ser causadas por ataques intencionais. Porém, pode ser apenas o resultado de um simples descuido de alguém ou falhas na infraestrutura da empresa.

Veja como uma violação de dados pode acontecer:

- Uma pessoa interna, por acidente. Por exemplo, um funcionário que usa o computador de um colega e lê arquivos sem a devida autorização. O acesso não é intencional, e nenhuma informação foi compartilhada. Entretanto, porque os arquivos foram visualizados por uma pessoa sem autorização, os dados são considerados violados.

- Uma pessoa interna maliciosa. Essa pessoa acessa propositalmente e/ou compartilha dados com a intenção de prejudicar alguém ou a empresa. A pessoa maliciosa pode ter autorização válida para usar os dados, mas a intenção é usá-la de formas nocivas.

- Dispositivos perdidos ou roubados. Um notebook ou uma unidade externa descriptografada e desbloqueada, ou qualquer coisa que contenha informações confidenciais, se perde.

- Criminosos externos maliciosos. Existem hackers que usam vários meios de ataque para reunir informações de uma rede ou pessoa.

Métodos maliciosos usados para violar dados

Como violações de dados maliciosas são resultado de ataques virtuais, você deve saber o que observar.

Veja alguns métodos populares usados por hackers:

Ataques de phishing

Esses ataques de engenharia social são projetados para induzir você a causar uma violação de dados. Invasores que usam phishing se passam por pessoas ou organizações em que você confia para enganá-lo com facilidade.

Criminosos desse tipo tentam persuadi-lo a ceder o acesso a dados confidenciais ou a fornecer os próprios dados.

Ataques de força bruta

Em uma abordagem mais ousada, os hackers podem recorrer a ferramentas de software para adivinhar suas senhas.

Ataques de força bruta analisam todas as possibilidades para sua senha até adivinharem corretamente. Eles levam algum tempo, mas se tornam mais rápidos à medida que as velocidades de computação evoluem.

Os hackers até sequestram outros dispositivos como o seu por meio de infecções de malware para agilizar o processo. Se sua senha for fraca, pode levar apenas alguns segundos para quebrá-la.

Malware

O sistema operacional, o software e o hardware do seu dispositivo ou a rede e os servidores aos quais você se conecta podem ter falhas de segurança. Essas falhas são procuradas pelos criminosos como o lugar perfeito para inserir malware.

O spyware é especificamente ideal para roubar dados privados sem ser detectado. Você pode não descobrir essa infecção até que seja tarde demais.

O que é alvo das violações de dados?

Embora uma violação de dados possa ser o resultado de um erro inocente, ela pode causar danos reais se a pessoa com acesso não autorizado roubar e vender informações de identificação pessoal (Personally Identifiable Information, PII), como CPF ou número da carteira de motorista, por exemplo, ou dados intelectuais corporativos para obter ganhos financeiros ou causar danos.

Criminosos maliciosos tendem a seguir um padrão básico: atacar uma organização para uma violação exige planejamento. Eles pesquisam sobre suas vítimas para saber onde estão as vulnerabilidades, como atualizações ausentes ou com falha e a suscetibilidade dos funcionários a campanhas de phishing.

Os hackers descobrem quais são os pontos fracos de um alvo e depois desenvolvem uma campanha para fazer com que pessoas internas baixem malware por engano. Às vezes eles vão atrás da rede diretamente.

Depois de entrarem, os criminosos maliciosos têm a liberdade para pesquisar pelos dados que querem, além de muito tempo para isso, pois, em média, as violações levam mais de cinco meses para serem detectadas.

Os criminosos maliciosos costumam ter como alvo as seguintes vulnerabilidades:

- Credenciais fracas. A grande maioria das violações de dados é causada por credenciais fracas ou roubadas. Com seu login e senha, os criminosos maliciosos têm uma porta aberta para sua rede. Como a maioria das pessoas reutiliza senhas, os criminosos virtuais podem usar ataques de força bruta para obter acesso a e-mails, sites, contas bancárias e outras fontes de PII ou informações financeiras.

- Credenciais roubadas. As violações causadas por phishing são um grande problema de segurança e, se os criminosos virtuais obtiverem essas informações pessoais, poderão usá-las para acessar coisas como suas contas bancárias e online.

- Ativos comprometidos. Vários ataques de malware são usados para negar etapas regulares de autenticação que normalmente protegeriam um computador.

- Fraude com cartão de pagamento. Os skimmers de cartão se conectam a bombas de gasolina ou caixas eletrônicos e roubam dados sempre que um cartão é passado.

- Acesso de terceiros. Mesmo que você faça todo o possível para manter sua rede e seus dados seguros, os criminosos maliciosos podem usar fornecedores terceirizados para entrar em seu sistema.

- Dispositivos móveis. Quando os funcionários têm permissão para trazer o próprio dispositivo (BYOD) para o local de trabalho, é fácil para dispositivos desprotegidos baixarem aplicativos carregados de malware que dão aos hackers acesso aos dados armazenados neles. Isso geralmente inclui e-mails, arquivos de trabalho e informações de identificação pessoal do proprietário.

Os danos que as violações de dados podem causar

Em muitos casos, alterar algumas senhas não é suficiente para corrigir as violações de dados. Os efeitos de um vazamento de dados podem ser um problema duradouro para sua reputação, suas finanças e muito mais.

Para organizações comerciais

Violações de dados pode ter um efeito devastador na reputação e nos resultados financeiros de uma empresa. Organizações como Equifax, Target e Yahoo, por exemplo, já foram vítimas desses ataques virtuais.

Hoje, muitas pessoas associam/lembram-se dessas empresas pelo incidente de violação de dados em si, e não pelas suas operações comerciais reais.

Para organizações governamentais

Dados comprometidos podem significar a exposição de informações altamente confidenciais a terceiros.

As operações militares, as negociações políticas e as informações sobre infra-estruturas nacionais essenciais podem representar uma grande ameaça para um governo e para os seus cidadãos.

Para indivíduos

O roubo de identidade é a maior ameaça para vítimas de vazamento de dados. Afinal, eles podem revelar tudo, desde CPFs até informações bancárias.

Depois que um criminoso tiver esses detalhes, ele poderá se envolver em todos os tipos de fraude com seu nome. O roubo de sua identidade pode arruinar seu crédito, envolver você em questões legais e é difícil de combater.

Embora esses casos sejam comuns, os prejuízos causados pelas violações de dados podem ir muito além dessas situações. Então, é fundamental que você investigue se seus dados já foram expostos.

Para descobrir se suas contas pessoais ou de trabalho foram comprometidas, consulte o site Have I Been Pwned. Essa ferramenta verifica se há vazamentos de informações existentes para seu endereço de e-mail e relata o que vazou.

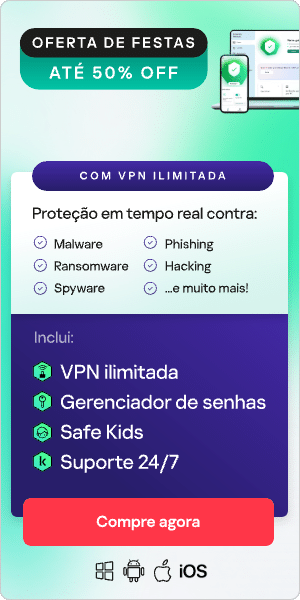

Ou talvez você prefira um monitoramento abrangente para saber em tempo real se seus dados foram vazados. Produtos como o Kaspersky Premium oferecem detecção de vazamento de dados e ajudam você a enfrentar a situação.

Claro, a melhor maneira de se proteger é, em primeiro lugar, evitar ser uma vítima. Nenhum plano de segurança é perfeito, mas existem maneiras de se defender, seja você um indivíduo ou uma empresa.

Como evitar ser vítima de violação de dados

A prevenção contra violação de dados precisa incluir todas as pessoas, em todos os níveis, de usuários finais à equipe de TI e todas as pessoas intermediárias.

Ao tentar planejar como evitar ataques ou vazamentos de dados, a força da segurança é diretamente proporcional ao elo mais fraco.

Cada pessoa que interage com um sistema pode ser uma vulnerabilidade em potencial. Mesmo crianças pequenas com um tablet na sua rede doméstica podem ser um risco.

Veja algumas práticas recomendadas para evitar uma violação de dados

- Instalar patches e atualizações de software assim que estiverem disponíveis.

- Criptografia de alto nível para dados confidenciais.

- Trocar dispositivos quando o software não for mais compatível com o fabricante.

- Aplicar políticas de segurança BYOD, como exigir que todos os dispositivos usem um serviço VPN de nível empresarial e proteção antivírus.

- Impor credenciais fortes e autenticação multifator para incentivar melhores práticas de segurança virtual do usuário. Incentivar os usuários a começarem a usar um gerenciador de senhas pode ajudar.

- Educar os funcionários sobre as práticas recomendadas de segurança e formas de evitar ataques de engenharia social.

Artigos relacionados:

- O que fazer caso sua identidade seja roubada

- Segurança de sites: sua empresa está em risco?

- O que é roubo de dados e como evitá-lo?