Controle de aplicativos e HIPS

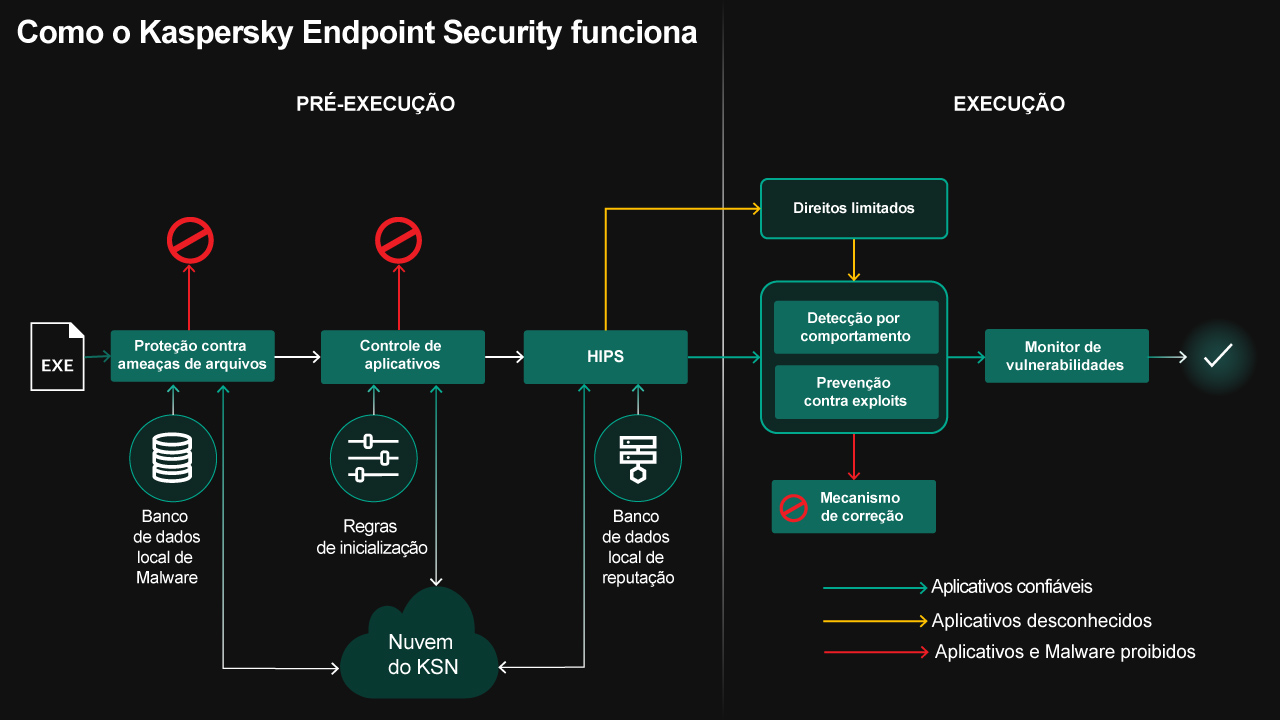

A proteção tradicional contra ataques cibernéticos é baseada na detecção de malware, que verifica todos os aplicativos em bancos de dados de indicadores de malware conhecidos antes mesmo de eles serem executados. Nos produtos da Kaspersky, esse nível básico de proteção contra ameaças é representado pelas tecnologias de detecção em nuvem do KSN, classificação de malware por Machine Learning, anti-rootkits e outras tecnologias antimalware.

Outra abordagem eficaz é "reforçar a higiene" dos sistemas atacados. Até ameaças desconhecidas podem ser bloqueadas ao fortalecer o acesso dos aplicativos aos recursos críticos do sistema. Nossos principais exemplos de técnicas de proteção focadas em recursos são o Controle de aplicativos, que permite ou bloqueia a execução de arquivos de acordo com as regras locais de listas de permissão/bloqueio, e o Sistema de prevenção de invasões do host (HIPS, Host Intrusion Prevention System), que limita o acesso dos aplicativos a recursos do host (dados, chaves do Registro, memória de processos, etc.) com base na reputação do aplicativo.

Para completar o ambiente de segurança de endpoints em várias camadas da Kaspersky, precisamos mencionar também algumas tecnologias de controle de execução da próxima camada: detecção de comportamento, prevenção de exploits, mecanismo de neutralização e monitoramento de vulnerabilidade, que são descritos em outros artigos do TechnoWiki.

Categorias de confiança

Nas soluções da Kaspersky, a proteção de recursos é baseada na atribuição de aplicativos a categorias de confiança e na definição das operações permitidas em cada categoria, incluindo:

- Atribuição de aplicativos a categorias de confiança.

- Controle baseado em regras da capacidade dos aplicativos de iniciar e interagir com outros processos, dados, redes, etc.

- Monitoramento de aplicativos com rebaixamento de privilégios assim que um aplicativo exibe atividades maliciosas, como tentar controlar outros aplicativos, alterar entradas do Registro, etc.

- Inicialização protegida, que proporciona confiança à atribuição, ao controle e ao monitoramento de aplicativos.

Os privilégios dos aplicativos são definidos pela categoria de confiança na qual ele se enquadra. Os aplicativos são automaticamente inventariados em um host e atribuídos às categorias de confiança. No Kaspersky Endpoint Security for Business (KESB), as listas de aplicativos são fornecidas pelos computadores dos usuários aos administradores, permitindo que eles desenvolvam suas próprias políticas de controle de aplicativos.

A atribuição de um aplicativo a uma categoria de confiança é baseada em seu comportamento, de acordo com a avaliação do mecanismo antimalware, a reputação no KSN, a assinatura eletrônica e a verificação de integridade do aplicativo. Os aplicativos são avaliados na primeira vez em que são iniciados ou em um grupo, depois da instalação da solução antimalware no host.

As categorias de confiança são:

- Aplicativos confiáveis: aplicativos do sistema operacional (svchost, smss e outros), aplicativos legítimos de fornecedores conhecidos, com assinatura e integridade verificadas.

- Aplicativos não confiáveis: malware, que é impedido até de iniciar.

- Aplicativos desconhecidos: restringidos dependendo de sua natureza. Por exemplo, aplicativos reconhecidos como adware (que ainda não são malware) têm permissão para iniciar, mas não para inserir código em outros processos. Os aplicativos que não apresentam atividades maliciosas, mas não têm uma assinatura, terão privilégios mais amplos.

Após a categorização inicial, os aplicativos continuam sendo monitorados pela solução antimalware. Se apresentarem características de malware, a sua categoria de confiança será rebaixada e os privilégios serão restringidos. A reputação do aplicativo é periodicamente reconfirmada por meio do KSN, apenas para assegurar que sua reputação não tenha sido rebaixada na nuvem recentemente.

As operações de aplicativos que não recaem na categoria "Confiável" são registradas pelo mecanismo de neutralização. Caso o aplicativo seja um malware, o mecanismo reverte as alterações feitas.

Controle de aplicativos

A capacidade de um aplicativo de ser iniciado é definida pela categoria de confiança dele.

No Kaspersky Internet Security (para usuários domésticos), os usuários podem ajustar o bloqueio de aplicativos no host e escolher seu respectivo modo:

- No modo automático, os aplicativos não confiáveis são automaticamente bloqueados (lista de bloqueios).

- No modo de negação padrão (lista de permissões), apenas os aplicativos confiáveis são iniciados (arquivos PE32, executáveis .Net, instaladores e alguns outros formatos). Outros aplicativos são bloqueados permanentemente, inclusive durante a reinicialização e a atualização do sistema operacional.

- No modo manual, os usuários podem decidir se desejam ou não bloquear um aplicativo específico na primeira vez em que ele é iniciado.

No Kaspersky Endpoint Security for Business, os administradores podem configurar políticas de bloqueio de inicialização para aplicativos, módulos executáveis (arquivos PE, exe, scr, dll) e scripts executados por diversos interpretadores (com, bat, cmd, ps1, vbs, js, msi, msp, mst, ocx, appx, reg, jar, mmc, hta, sys). Para isso, o administrador faz o inventário dos aplicativos nos computadores do usuário e recebe a lista deles com metadados (fornecedor, certificado, nome, versão, caminho de instalação, etc.). Se posteriormente aparecerem novos aplicativos nos hosts, eles também serão inventariados.

Os aplicativos são automaticamente agrupados em categorias hierárquicas (por exemplo, jogos, aplicativos de escritório, navegadores). As categorias ajudam os administradores a criar grupos de políticas de inicialização de aplicativos. Para grupos de usuários, os administradores podem bloquear a inicialização de aplicativos específicos, categorias de aplicativos ou aplicativos que se enquadrem em determinadas condições (por exemplo, com uma baixa avaliação na nuvem do KSN).

O Controle de aplicativos também oferece várias ferramentas que simplificam a configuração inicial das regras de lista de permissões, incluindo um assistente para criar regras com base em resultados de inventário, regras predefinidas recomendadas pela Kaspersky e regras de lista de permissões atualizadas dinamicamente com base em fontes confiáveis (localizações de arquivos ou computadores de referência).

Os usuários podem solicitar a permissão do administrador para iniciar um aplicativo usando a interface do KESB. Para evitar o bloqueio de um aplicativo legítimo, os administradores podem ativar uma regra de bloqueio no modo de teste. As regras de teste não afetam a inicialização do aplicativo, mas os administradores são notificados sobre quaisquer acionamentos, permitindo que identifiquem bloqueios de inicialização de aplicativos indesejados e testem as regras propostas (ou mesmo todo o recurso de controle de inicialização) na rede.

HIPS

Além de controlar a capacidade de inicialização, a categoria de confiança do aplicativo define seus privilégios, ou seja, o que um aplicativo pode fazer no sistema do host. O controle de privilégios é baseado em regras, com um conjunto predefinido de regras "prontas para uso" que pode ser modificado por usuários domésticos ou pelo administrador de uma solução empresarial.

Para cada categoria de confiança, as regras definem a capacidade do aplicativo de:

- Modificar arquivos, chaves do Registro (ler, gravar, criar, excluir)

- Estabelecer conexões de rede

- Acessar a webcam e o microfone (aqui são aplicadas regras mais rígidas, mesmo para aplicativos confiáveis)

- Executar operações do sistema, por exemplo, processos de abertura, desligamento do Windows. É importante controlar as operações do sistema porque o malware pode utilizá-las para interferir na memória de outros processos, inserir código ou interferir na operação do sistema operacional.

Cada regra define as categorias do aplicativo que ela afeta, a ação que controla e seu veredito: "permitir" ou "negar". Na solução para usuários domésticos, o veredito também pode ser "perguntar ao usuário", onde é solicitado ao usuário que tome a decisão, e essas decisões são armazenadas em cache.

Contêiner protegido

Utilizando um conjunto especial de regras do HIPS, qualquer processo pode ser executado em um contêiner protegido, entretanto o acesso a esse processo é muito limitado, mesmo para aplicativos confiáveis. Restrições adicionais oferecem bloqueio de capturas de tela, proteção da área de transferência e controle de integridade que protege os processos de inserções maliciosas. Dessa forma, todos os dados internos do aplicativo (incluindo os dados pessoais do usuário) são mantidos em segurança. Essa técnica do HIPS é essencial no modo Safe Money (Safe Browser).

Proteção de inicialização do sistema operacional

Na inicialização do sistema operacional, todos os aplicativos não confiáveis são completamente bloqueados e o restante dos aplicativos é restringido (por exemplo, o acesso deles à rede é bloqueado). Isso reduz a possibilidade de um ataque durante a inicialização do computador.

The protection technologies of...