Controle Adaptativo de Anomalias

A redução ou o fortalecimento da superfície de ataque pode ser uma técnica de prevenção altamente eficiente e barata. Se conhecer as vulnerabilidades do seu sistema e sua funcionalidade excessiva, você poderá bloquear proativamente ações que podem levar à exploração dessas falhas.

No entanto, pode haver desvantagens na utilização diária desses métodos. Primeiro, as restrições gerais ignoram cenários específicos, o que pode penalizar usuários legítimos. Por exemplo, as macros em documentos do MS Word permitem executar o PowerShell diretamente no documento. Essa funcionalidade "útil" possibilitou muitas epidemias de malware. Mas, se você bloquear a ativação de macros para toda a empresa, talvez os funcionários do departamento financeiro não fiquem satisfeitos, pois precisam usar documentos do MS Word com macros.

Outro problema é que o fortalecimento manual exige muita mão de obra especializada. Mesmo para administradores experientes, o ajuste de cada regra de bloqueio para muitos grupos e aplicativos diferentes pode levar um tempo inaceitável. Além disso, novas ameaças e alterações de infraestruturas exigem que essas políticas de segurança sejam revistas regularmente.

O Controle Adaptativo de Anomalias (AAC), um novo módulo de proteção da solução Kaspersky Endpoint Security, é uma ferramenta inteligente que reduz a superfície de ataques automatizados. Essa tecnologia permite personalizar o fortalecimento do sistema no nível dos indivíduos ou de diferentes grupos de usuários, refletindo seus vários requisitos únicos e, ao mesmo tempo, impedindo a exploração de vulnerabilidades ou funcionalidades excessivas do sistema.

Principais características do módulo de Controle Adaptativo de Anomalias (AAC):

(1) Um conjunto abrangente de regras de controle eficazes criado por especialistas da Kaspersky com base em dados obtidos por meio de técnicas de Machine Learning. Os algoritmos de análise comportamental permitem obter novas possíveis heurísticas de ações suspeitas no sistema, mas essas ações podem ser legítimas em algumas instâncias específicas e, por isso, não é possível utilizar o bloqueio geral. No entanto, a definição e "identificação" dessas exceções por parte dos especialistas pode transformar essas possíveis heurísticas em regras de fortalecimento totalmente funcionais.

Um exemplo comum de comportamento suspeito é quando um aplicativo é iniciado por algum processo do sistema, por exemplo, o Gerenciador de Sessão do Windows, o Processo de Autoridade de Segurança Local ou o Aplicativo de Inicialização do Windows. Existem casos em que essa ação pode ser legítima, por exemplo, quando o Windows é iniciado. A tarefa dos especialistas é identificar essas condições e então criar uma regra de controle que bloqueia a execução dos aplicativos pelo processo do sistema, mas com exceções apropriadas que permitem o funcionamento adequado do sistema operacional.

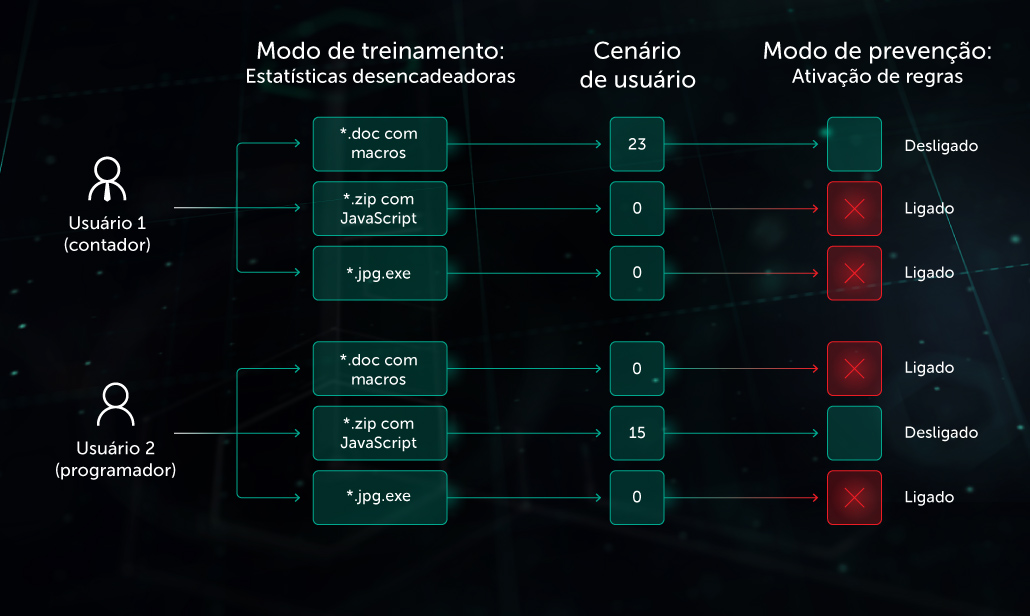

(2) Adaptação automatizada (modo inteligente) baseada na análise de atividades do usuário. Ela reduz consideravelmente a necessidade de configurar manualmente as regras de controle. Primeiro, o módulo de AAC começa a trabalhar no modo de aprendizagem, coletando dados estatísticos sobre as regras de controle ativadas ao longo de um período específico a fim de criar um modelo de atividade normal para um usuário ou grupo (cenário legítimo). Em seguida, no modo de prevenção, o sistema ativa apenas as regras que bloqueiam as ações anômalas ao cenário do grupo ou usuário. Se um padrão de atividade normal mudar por qualquer motivo, o módulo de AAC poderá ser alternado para o modo de aprendizagem novamente para que possa criar um novo cenário.

Por exemplo, um indicador de anexo de e-mail perigoso é a presença de JavaScript no arquivo: os funcionários do departamento financeiro não precisariam trocar arquivos como esse. Por outro lado, essa situação é comum entre desenvolvedores. Quando o Controle Adaptativo de Anomalias descobre esses cenários diferentes, ele bloqueia os anexos com conteúdo ativo para um grupo de usuários (departamento financeiro), mas não os bloqueia para outro grupo (desenvolvedores).

(3) Ajuste. Juntamente com o modo automático, o administrador do sistema pode controlar a ativação de regras de bloqueio e criar exceções individuais, caso o comportamento a ser bloqueado faça parte da atividade legítima de usuários, aplicativos ou dispositivos específicos.

Por exemplo, bloquear a execução de arquivos com extensão dupla (como img18.jpg.exe) é a regra de controle correta em 99% dos casos. Mas, em alguns sistemas, arquivos com extensão dupla podem ser usados de maneira legítima (update.txt.cmd). Nesse caso, o administrador pode facilmente adicionar uma exceção para permitir isso.

(4) Sinergia multiferramenta. O módulo de Controle Adaptativo de Anomalias não só reduz a superfície de ataque e a exposição a ameaças, incluindo as de dia zero, como também melhora o desempenho colaborativo do Kaspersky Endpoint Security como parte de uma plataforma de segurança em vários níveis. A ativação de uma regra do AAC específica pode atuar como um sinal para uma análise mais atenta de um objeto suspeito por outros módulos de proteção ou por especialistas.