Defesas avançadas contra ataques direcionados: plataforma KATA

Como as empresas se protegem de APTs?

As chamadas ameaças persistentes avançadas (APTs) são campanhas de ataque sofisticadas, demoradas e normalmente muito bem preparadas que são criadas para burlar a proteção de nível único.

O principal objetivo de uma solução contra APTs ou ataques direcionados é elevar o custo de criação dos ataques até o ponto em que eles não possam mais ser realizados ou não sejam mais economicamente viáveis. Essas soluções aplicam diversas técnicas: quanto mais níveis diferentes de detecção sejam implementados e mais pontos de entrada de ataque em potencial sejam supervisionados, maior a probabilidade de um ataque ser descoberto, não importa quanto tempo e dinheiro o criminoso esteja preparado para investir.

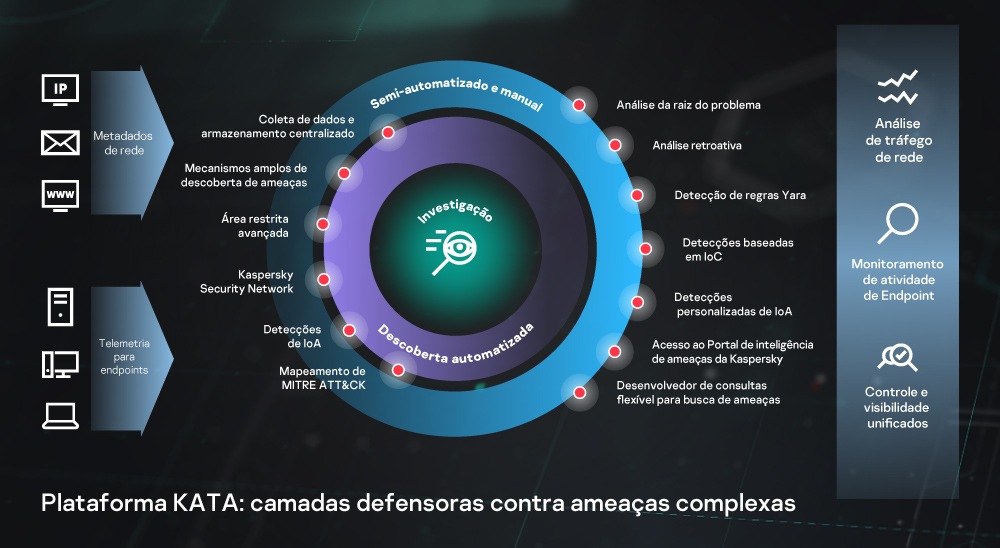

A plataforma KATA, combinando o Kaspersky Anti Targeted Attack e o Kaspersky EDR, é um exemplo desse tipo de solução corporativa. Seus níveis de tecnologia avançada incluem:

Análise de tráfego de rede. Esse módulo conta com recursos de detecção de comportamento e analisa o tráfego e objetos usando tecnologias de IDS e reputações de URL:

- A tecnologia de detecção de invasões combina as detecções de ameaças tradicional e avançada, é alimentada por um conjunto único de regras de IDS para análise de tráfego e está orientada a ataques direcionados. Os conjuntos de regras de IDS são atualizados de maneira rápida e automática.

- Análise de reputação de URLs. Os URLs suspeitos ou indesejáveis são detectados de acordo com os dados de reputação da Kaspersky Security Network (KSN) global baseada em nuvem, que também incluem informações sobre URLs e domínios ligados a ataques direcionados.

Sandbox. A sandbox executa objetos suspeitos em suas próprias máquinas virtuais para detectar atividades maliciosas. A sandbox recebe tarefas de execução de amostra que incluem parâmetros de virtualização com base na origem do objeto avaliado e o propósito da avaliação (por exemplo, tipo de sistema operacional, configuração do sistema operacional, ambiente, parâmetros de inicialização da amostra, duração da execução).

Durante a execução da amostra, a sandbox coleta:

- logs do comportamento da amostra (incluindo uma lista de chamadas a funções do sistema, iteração com outros processos e arquivos, atividades na rede, URLs, etc.)

- despejos

- objetos eliminados

- tráfego gerado pela amostra

Quando a execução é concluída, os artefatos adquiridos são armazenados e então processados por um verificador dedicado. Caso seja constatado que a amostra é maliciosa, um veredito será atribuído e os resultados serão mapeados para a base de conhecimento MITRE ATT&CK. Todos os dados coletados são armazenados internamente para permitir mais análises das táticas e técnicas do adversário sem a necessidade de solicitações adicionais de sandbox, poupando recursos do servidor.

Um conjunto abrangente de recursos, incluindo aleatorização do ambiente do sistema operacional, aceleração do tempo em máquinas virtuais, técnicas antievasão, simulação de atividade do usuário, etc., contribui para uma detecção baseada em comportamento altamente eficiente. A sandbox usa diversas tecnologias patenteadas e pode ser operada nos modos automático e manual.

Kaspersky Security Network (KSN) é uma infraestrutura de nuvem global que contém vereditos de reputação e outras informações sobre os objetos processados pela plataforma KATA (arquivos, domínios, URLs, endereços IP e muito mais). A KSN também oferece detecção usando modelos de Machine Learning na nuvem, como o Cloud ML for Android : os metadados de arquivo do APK local são coletados pela plataforma e enviados à KSN, que responde com um veredito criado pelo modelo baseado em Machine Learning. A Kaspersky Private Security Network (KPSN) é uma solução baseada em nuvem privada e está disponível para organizações que não conseguem enviar seus dados à nuvem da KSN global, mas querem se beneficiar do banco de dados de reputação global da Kaspersky. Além do acesso privado ao nosso banco de dados global de inteligência de ameaças, os vereditos da plataforma KATA são armazenados em um banco de dados local da KPSN e automaticamente compartilhados com outros produtos da Kaspersky implementados dentro da infraestrutura organizacional para resposta automatizada. As organizações com a KPSN implementada podem tirar proveito das reputações fornecidas por sistemas externos de terceiros sem precisar de etapas intermediárias por meio de uma API.

O Analisador de ataques direcionados (TAA) pode descobrir ações suspeitas com base em heurísticas de anomalia aprimoradas, proporcionando recursos de busca de ameaças automatizada em tempo real. Ele é compatível com a análise automática de eventos e suas correlações com um conjunto exclusivo de indicadores de ataque (IoAs) gerado pelos caçadores de ameaças da Kaspersky. Sempre que uma anomalia considerável é detectada pelo TAA, o especialista em segurança de TI recebe uma descrição por escrito, recomendações (por exemplo, como reduzir o risco de recorrência do evento descoberto) e uma indicação de confiança sobre o veredito e a gravidade do evento para ajudar na classificação. Todos os IoAs são mapeados para a MITRE ATT&CK para oferecer informações detalhadas, incluindo a técnica definida pela ATT&CK utilizada, uma descrição e as estratégias de atenuação. Isso significa que você pode aproveitar automaticamente a pesquisa de ameaças de alto nível sem sobrecarregar os especialistas internos altamente qualificados. Isso libera o tempo deles para outras tarefas complexas, como investigação aprofundada de incidentes e busca de ameaças. Você também pode criar seu próprio banco de dados de IoAs personalizados para sua infraestrutura particular, por exemplo, ou para o seu setor.

Mecanismo antimalware aprimorado. Agindo em um nó central, com configurações mais agressivas do que as ativadas na configuração do endpoint, esse mecanismo verifica se há código malicioso ou possivelmente perigoso nos objetos, além de enviar objetos com conteúdo possivelmente malicioso à sandbox. Isso resulta em detecções altamente precisas, que podem ser bastante valiosas durante o estágio de investigação do incidente.

Verificação de IoC. A plataforma KATA permite o carregamento centralizado de IoC diretamente de fontes de dados de ameaças e oferece suporte à verificação de IoC programada automática, facilitando o trabalho dos analistas. As verificações retrospectivas do banco de dados podem ser usadas para enriquecer a qualidade das informações sobre os eventos e incidentes de segurança sinalizados anteriormente.

Verificação de certificados. O módulo Certcheck verifica a validade dos certificados assinados e a presença de certificados suspeitos.

Os serviços da plataforma KATA para especialistas em segurança de TI também incluem:

Detecção com regras da YARA. YARA é uma das ferramentas usadas com maior frequência para buscar novas variantes de malware. Ela é compatível com regras de correspondência complexas para pesquisar arquivos com características e metadados específicos, por exemplo, strings que caracterizam um estilo particular de um programador. É possível criar e carregar regras personalizadas da YARA para analisar objetos quanto a ameaças específicas à sua organização.

Análise retrospectiva. Ao automatizar a coleta de dados, objetos e vereditos, bem como o armazenamento centralizado deles, é possível realizar análises retrospectivas enquanto investiga ataques em vários estágios, mesmo em situações em que endpoints comprometidos ficam inacessíveis ou os dados são criptografados por cibercriminosos. Além disso, os arquivos salvos do tráfego de e-mails e da Web podem ser verificados periodicamente de modo automático com a aplicação das regras de detecção mais atualizadas.

Avançado criador de consultas flexíveis para busca proativa de ameaças. Os analistas podem criar consultas complexas para buscar comportamentos atípicos, eventos suspeitos e ameaças específicas à sua infraestrutura a fim de melhorar a detecção antecipada de atividades cibercriminosas.

Acesso ao Kaspersky Threat Intelligence Portal. As consultas manuais de ameaças em nossa base de conhecimento de inteligência contra ameaças fornecem aos analistas de segurança de TI mais contexto para buscar ameaças e realizar investigações eficazes.

A plataforma KATA agrega dados de análises de diferentes origens:

Um sensor de rede recebe cópias de todos os dados de tráfego, das quais ele recupera metadados de objetos e da rede para análises mais detalhadas. Os sensores de rede detectam atividades em diversas áreas do ambiente de TI, permitindo a detecção quase em tempo real de ameaças complexas em ambientes de proxy, da Web ou de e-mail:

- O sensor de rede consegue extrair informações sobre origem, destino, volume de dados e periodicidade do tráfego da rede (mesmo quando o arquivo está criptografado). Essas informações geralmente são suficientes para tomar uma decisão sobre o nível de suspeita a ser aplicado e, também, para detectar possíveis ataques. Os protocolos SMTP, POP3, POP3S, HTTP, HTTPS, ICAP, FTP e DNS são suportados.

- O sensor de rede pode interceptar tráfego na Web e lidar com objetos transmitidos por HTTPS por meios de integração com o servidor proxy usando o protocolo ICAP.

- O sensor de e-mail pode ser integrado a servidores de e-mail por meio de uma conexão POP3 e SMTP com a caixa de correio especificada. O sensor pode ser configurado para monitorar qualquer conjunto de caixas de correio.

Além da análise completa do tráfego da rede, a plataforma pode oferecer resposta automatizada no nível do gateway para ameaças complexas usando o Kaspersky Secure Mail Gateway e o Kaspersky Web Traffic Security como sensores de rede completos que auxiliam a plataforma KATA.

Os sensores de endpoint (Kaspersky EDR) coletam todos dados necessários dos endpoints da sua infraestrutura. O agente implementado nos endpoints constantemente monitoram processos, interações, conexões de rede aberta, status do sistema operacional, alterações em arquivos, etc. Ele envia os dados e as informações coletadas sobre a detecção de eventos suspeitos à plataforma KATA para conduzir estudos e análises adicionais, além de comparações com eventos detectados em outros fluxos de informação.

A plataforma KATA em uso

Ao implementar as tecnologias listadas acima em uma arquitetura de servidor unificada e com gerenciamento centralizado, a plataforma KATA protege possíveis pontos de entrada de ameaças nos níveis de rede e de endpoint, incluindo servidores da Web e de e-mail, PCs, notebooks, servidores e máquinas virtuais, oferecendo insights detalhados sobre o que está acontecendo em toda a infraestrutura de TI da organização. A KATA oferece a seus especialistas em segurança da TI um kit de ferramentas abrangente para descoberta multidimensional de ameaças, investigação aprofundada, busca proativa de ameaças e uma resposta centralizada a incidentes complexos.

A plataforma KATA integra-se ao Kaspersky Endpoint Security for Business para oferecer proteção de endpoints que inclui bloqueio automático de ameaças e respostas a incidentes complexos. Ela também tem integração profunda com o Kaspersky Security Mail Gateway e o Kaspersky Web Traffic Security a fim de bloquear ameaças baseadas em e-mail e na Web e oferecer uma resposta automatizada a ameaças mais complexas. Essa solução multifuncional reduz consideravelmente o tempo e a energia que as equipes de segurança de TI precisam gastar em proteção avançada contra ameaças, graças à automação ideal de ações de defesa nos níveis de rede e de endpoints, aprimorada com inteligência de ameaças e gerenciada por meio de um único console da Web.

A plataforma KATA protege a infraestrutura corporativa contra ameaças complexas e ataques direcionados sem a necessidade de recursos adicionais. Incorporada na sua estratégia atual, a plataforma proporciona à sua equipe de segurança de TI ou SOC o enfrentamento de ameaças e ataques direcionados com confiança e eficácia, complementando as tecnologias de proteção de terceiros existentes e oferecendo suporte à interação com seu SIEM.