A autenticação de dois fatores (2FA) com o uso de senhas de uso único (OTPs) agora é frequentemente vista como um remédio para todos os males contra phishing, engenharia social, roubo de conta e outras doenças cibernéticas. Ao solicitar uma OTP no login, o serviço em questão fornece uma camada de proteção adicional de verificação do usuário. O código pode ser gerado em um aplicativo especial diretamente no dispositivo do usuário, embora, infelizmente, poucas pessoas se preocupem em instalar e configurar um aplicativo autenticador. Portanto, os sites geralmente enviam um código de verificação na forma de texto, e-mail, notificação push, mensagem de IM ou até mesmo chamada de voz.

Válido por um tempo limitado, esse código aumenta a segurança significativamente. Mas não é uma solução mágica: mesmo com a 2FA, as contas pessoais permanecem vulneráveis aos bots de OTP, softwares automatizados que induzem os usuários a revelarem suas OTPs por meio de engenharia social.

Para descobrir qual o papel desses bots no phishing e como eles funcionam, continue lendo…

Como funcionam os bots de OTP

Comandados por um painel de controle em um navegador da Web ou pelo Telegram, esses bots se passam por organizações legítimas, como bancos, para induzir a vítima a revelar uma OTP enviada. Veja como isso se desenrola:

- Tendo obtido as credenciais de login da vítima, incluindo a senha (veja abaixo como), o golpista faz login na conta da vítima e é convidado a inserir uma OTP.

- A vítima recebe a OTP no telefone.

- O bot de OTP liga para a vítima e, usando um script de engenharia social pré-gravado, solicita que ela insira o código recebido.

- A vítima digita inocentemente o código ali mesmo em seu telefone durante a chamada.

- O código é retransmitido para o bot do Telegram do invasor.

- O golpista obtém acesso à conta da vítima.

A função principal do bot de OTP é ligar para a vítima, enquanto o sucesso do golpe dependerá de quão persuasivo o bot for: as OTPs têm uma vida útil curta, portanto, as chances de se obter um código válido durante uma chamada telefônica são muito maiores do que de qualquer outra maneira. É por isso que os bots de OTP oferecem várias opções para ajuste dos parâmetros de chamada.

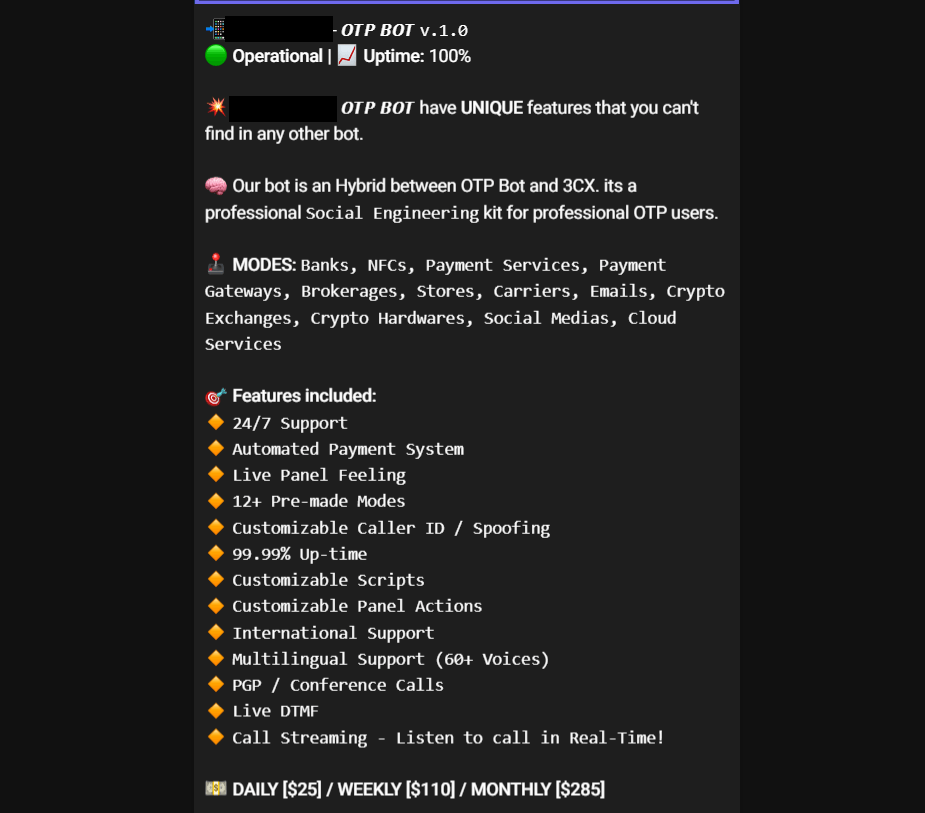

Este bot de OTP possui mais de uma dúzia de recursos: scripts prontos e personalizados em vários idiomas, 12 modos de operação e até suporte técnico em tempo integral

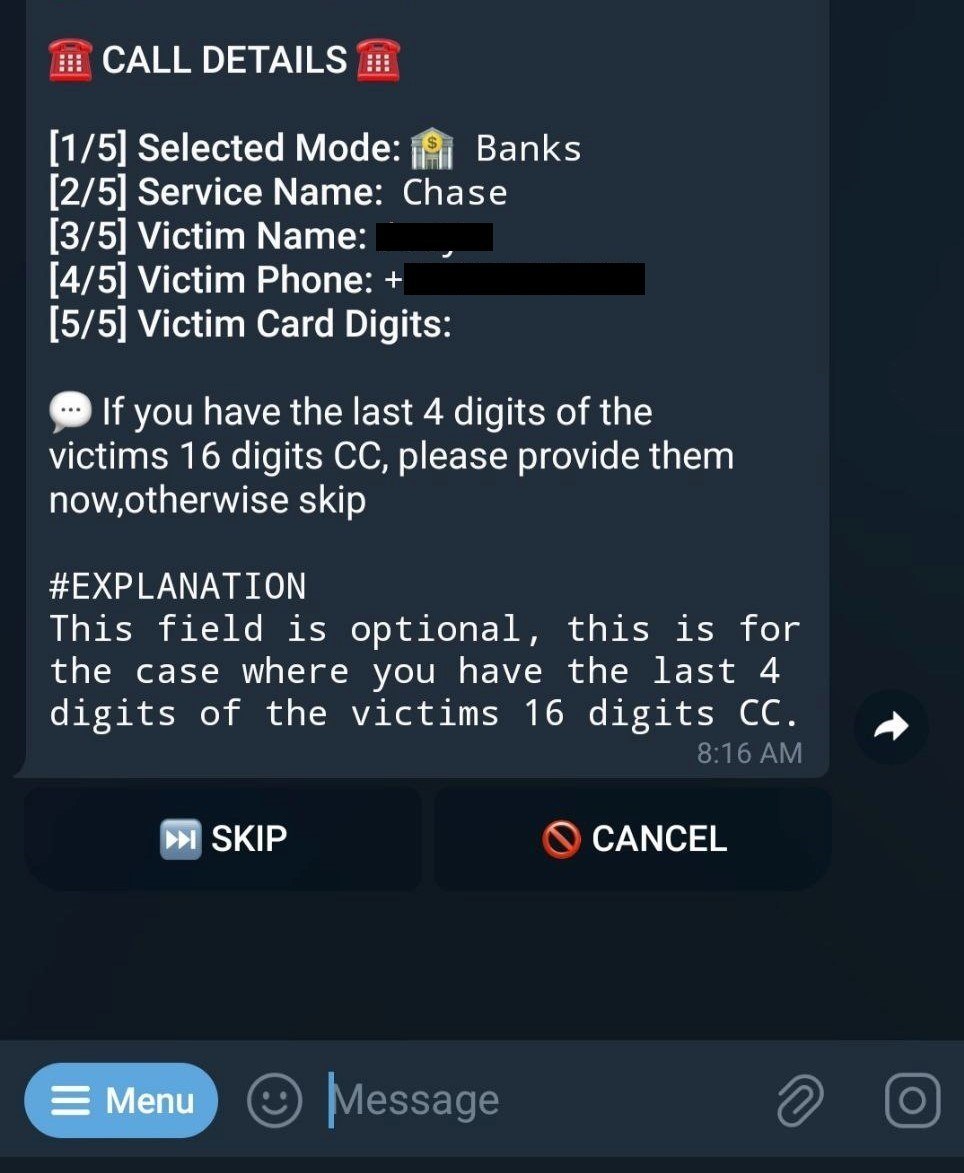

Os bots de OTP são um negócio, portanto, para começar, os golpistas compram uma assinatura em criptomoeda que custa o equivalente a até US$ 420 por semana. Em seguida, eles alimentam o bot com o nome, o número e os dados bancários da vítima; em seguida, selecionam a organização que desejam representar.

Para fins de plausibilidade, os golpistas podem ativar a função de spoofing especificando o número de telefone de onde a chamada supostamente viria, que é exibido no telefone da vítima. Eles também podem personalizar o idioma e até a voz do bot. Todas as vozes são geradas por IA, portanto, por exemplo, o bot de OTP pode “falar” inglês com sotaque indiano ou espanhol. Se uma chamada for encaminhada para o correio de voz, o bot sabe que deverá desligar. E para garantir que tudo esteja configurado corretamente, os fraudadores podem verificar as configurações do bot de OTP fazendo uma chamada para seu próprio número de teste antes de iniciar um ataque.

A vítima precisa acreditar que a chamada é legítima, portanto, antes de discar o número, alguns bots de OTP podem enviar uma mensagem de texto avisando da chamada. Isso baixa a guarda do alvo, pois à primeira vista não há nada suspeito: você recebe uma notificação de texto do “banco” sobre uma chamada futura e, alguns minutos depois, eles ligam. Então, não pode ser uma fraude. Mas é.

Durante uma chamada, alguns bots podem solicitar não apenas uma OTP, mas também outros dados, como número do cartão bancário e data de validade, código de segurança ou PIN, data de nascimento, detalhes de documentos e assim por diante.

Para um maior detalhamento sobre o funcionamento interno dos bots de OTP, confira nosso relatório sobre Securelist.

Os bots sozinhos não são suficientes

Embora os bots de OTP sejam ferramentas eficazes para burlar a 2FA, eles são totalmente inúteis sem os dados pessoais da vítima. Para obter acesso à conta, os invasores precisam pelo menos de login, número de telefone e senha da vítima. Mas, quanto mais informações eles tiverem sobre o alvo (nome completo, data de nascimento, endereço, e-mail, detalhes do cartão bancário), melhor (para eles). Esses dados podem ser obtidos de várias maneiras:

- Na dark web. Os hackers regularmente colocam bancos de dados à venda na dark web, permitindo que golpistas comprem credenciais de login, incluindo senhas, números de cartão bancário e outros dados. Eles podem não ser muito recentes, mas a maioria dos usuários, infelizmente, não altera suas senhas por anos e outros detalhes permanecem válidos por ainda mais tempo. Aliás, o Kaspersky Premium notifica você imediatamente de qualquer violação de dados envolvendo seu número de telefone ou endereço de e-mail, enquanto o Kaspersky Password Manager relata incidentes de comprometimento de senha.

- Por meio de inteligência de código aberto Às vezes, os bancos de dados vazam para o público na Web “normal”, mas devido à cobertura da mídia, eles rapidamente se tornam desatualizados. Por exemplo, o procedimento padrão de uma empresa ao descobrir uma violação de dados dos clientes é redefinir as senhas de todas as contas vazadas e solicitar que os usuários criem uma nova senha no próximo login.

- Em um ataque de phishing. Esse método tem uma vantagem inegável sobre os outros: os dados da vítima têm a garantia de estarem atualizados, já que o phishing pode ocorrer em tempo real.

Os kits de phishing (phishkits) são ferramentas que permitem aos golpistas criarem automaticamente sites falsos convincentes para coletar dados pessoais. Eles economizam tempo e permitem que os cibercriminosos coletem todas as informações do usuário de que precisam em um único ataque (nesse caso, os bots de OTP são apenas uma parte de um ataque de phishing).

Por exemplo, um ataque de phishing em vários estágios pode ser assim: a vítima recebe uma mensagem supostamente de um banco, loja ou outra organização, solicitando que ela atualize os dados de sua conta pessoal. Anexado a essa mensagem vem um link de phishing. A expectativa é que, ao acessar um site quase idêntico ao original, a vítima insira suas credenciais de login para que os phishers se apropriem delas. E os invasores as usarão imediatamente para efetuar login na conta real da vítima.

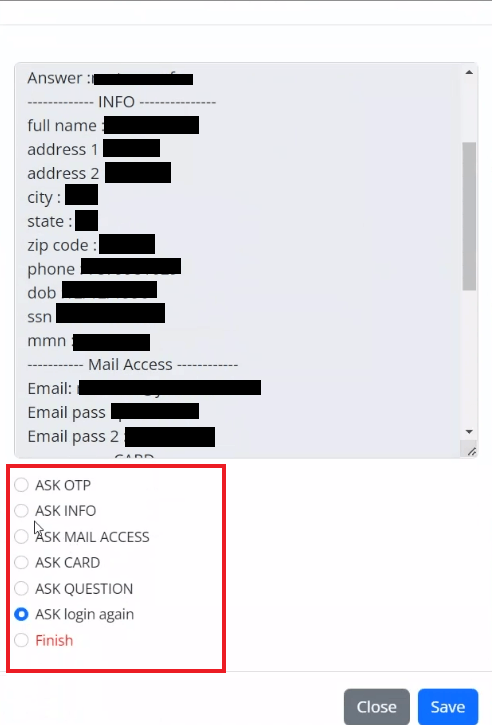

Se a conta estiver protegida por 2FA, os golpistas emitirão um comando para o painel de controle do kit de phishing para exibir uma página de inserção de OTP no site de phishing. Quando a vítima insere o código, os phishers obtêm acesso total à conta real, permitindo que, por exemplo, esvaziem contas bancárias.

Mas não termina aí. Os golpistas aproveitam a oportunidade para extrair o máximo possível de informações pessoais, pressionando o usuário a “confirmar suas credenciais” como um requisito obrigatório. Por meio do painel de controle, os invasores podem solicitar o endereço de e-mail, o número do cartão bancário e outros dados confidenciais em tempo real. Essas informações podem ser usadas para atacar outras contas da vítima. Por exemplo, eles podem tentar acessar o e-mail da vítima com a senha de phishing, afinal, as pessoas geralmente reutilizam a mesma senha para muitas, se não todas, as contas! Depois de obter acesso ao e-mail, os invasores podem realmente se divertir: por exemplo, alterar a senha do e-mail e, após uma breve análise do conteúdo da caixa de entrada, solicitar uma redefinição de senha para todas as outras contas vinculadas a esse endereço.

Como manter sua conta segura

- Sempre use Kaspersky Premium para verificar automaticamente vazamentos de dados que afetem suas contas vinculadas a endereços de e-mail e números de telefone, tanto seus quanto de sua família. Se uma violação for detectada, siga as recomendações do aplicativo para mitigação (no mínimo, altere sua senha imediatamente).

- Se você receber uma OTP de repente, tenha cuidado. Alguém pode estar tentando hackear você. Para obter detalhes sobre o que fazer nesse caso, consulte nossas instruções.

- Crie senhas fortes e exclusivas para todas as suas contas com o Kaspersky Password Manager. Os golpistas só poderão atacar você com bots de OTP se souberem sua senha. Portanto, gere senhas complexas e armazene-as com segurança.

- Se receber uma mensagem com um link para inserir dados pessoais ou uma OTP, verifique bem o URL. Um truque favorito dos golpistas é direcionar o usuário para um site de phishing, substituindo alguns caracteres na barra de endereços. Sempre verifique se está em um site legítimo antes de inserir quaisquer dados confidenciais. Aliás, nossa proteção bloqueia todas as tentativas de redirecionamento de phishing.

- Nunca compartilhe OTPs com ninguém, nem as insira no teclado do telefone durante uma chamada. Lembre-se de que funcionários legítimos de bancos, lojas ou prestadores de serviços, ou mesmo autoridades, nunca solicitarão sua OTP.

- Fique sempre um passo à frente. Assine nosso blog para tornar sua vida no ciberespaço mais segura.

Golpe

Golpe

Dicas

Dicas