O desejo de permanecer no anonimato online é tão antigo quanto a própria Internet. No passado, os usuários acreditavam que se esconder atrás de um apelido era a saída para poder falar mal dos vizinhos em fóruns locais com impunidade. Hoje em dia, esses trolls podem ser identificados em segundos. Desde aquele começo, a tecnologia avançou e deu um salto quântico: redes distribuídas, navegadores anônimos e outras ferramentas de privacidade surgiram. Uma dessas ferramentas, que foi fortemente promovida há uma década pelo ex-contratado da NSA Edward Snowden, é o Navegador Tor, onde “TOR” é um acrônimo em inglês para “The Onion Router” (roteador cebola).

Mas no mundo de hoje, o Tor pode realmente fornecer anonimato completo? E se isso não for possível, devemos simplesmente esquecer o anonimato e confiar em um navegador comum como o Google Chrome?

Como os usuários do Tor perdem o anonimato

Se você nunca ouviu falar do Tor, confira nosso artigo mais antigo. Lá, respondemos a algumas perguntas comuns: como o navegador garante o anonimato, quem precisa dele e o que as pessoas costumam fazer na dark web. Em resumo, o Tor anonimiza o tráfego de usuários através de uma rede distribuída de servidores, chamados de nodes. Todo o tráfego de rede é criptografado repetidamente à medida que passa por vários nodes entre dois computadores que se comunicam. Nenhum node sabe os endereços de origem e destino de um pacote de dados, nem pode acessar o conteúdo do pacote. Dito isso, agora vamos voltar ao ponto, que são as ameaças de segurança reais enfrentadas pelos entusiastas do anonimato.

Em setembro, os serviços de inteligência alemães identificaram um usuário do Tor. Como eles fizeram isso? A chave para o sucesso foram os dados obtidos através do que é chamado de “análise de tempo”.

Como isso funciona? As agências de execução da lei monitoram os nodes de saída do Tor (os nodes finais nas cadeias que enviam o tráfego para seu destino). Quanto mais nodes do Tor as autoridades monitorarem, maior a chance de um usuário ocultando sua conexão usar um desses nodes monitorados. Então, ao cronometrar pacotes de dados individuais e correlacionar essas informações com os dados do ISP, os agentes da lei podem rastrear conexões anônimas até o usuário final do Tor, mesmo que todo o tráfego do Tor seja criptografado várias vezes.

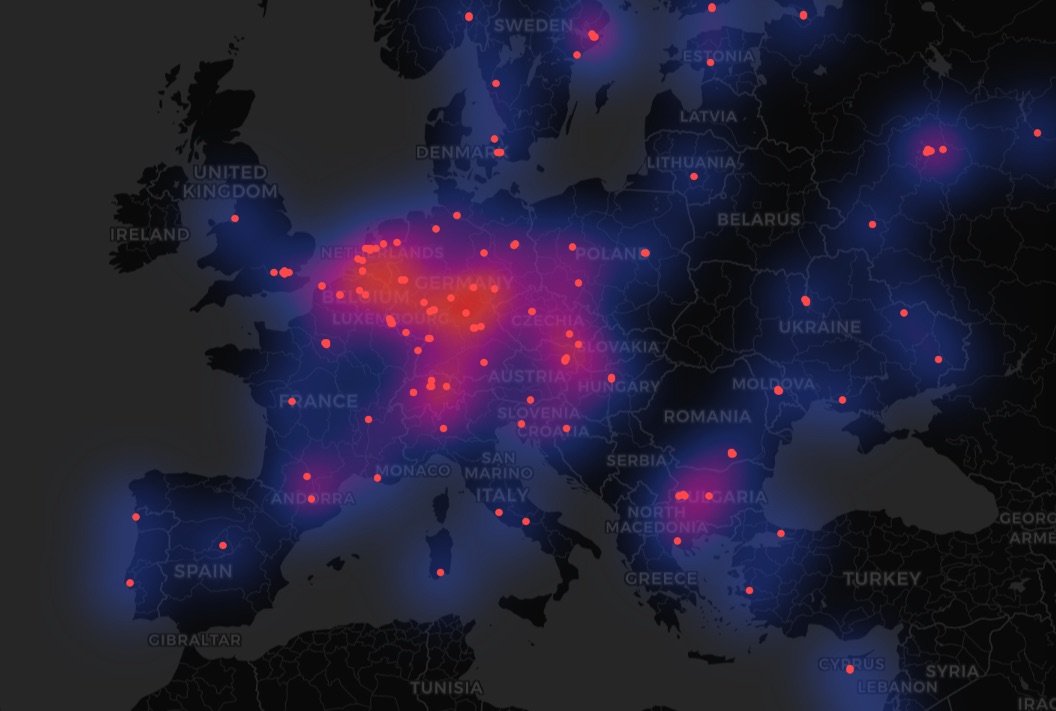

A operação descrita acima, que levou à prisão do administrador de uma plataforma de abuso sexual infantil, foi possível em parte porque a Alemanha hospeda o maior número de nodes de saída do Tor – cerca de 700. A Holanda ocupa o segundo lugar com cerca de 400, e os EUA vêm em terceiro, com cerca de 350. Outros países têm até algumas dezenas. A cooperação internacional entre esses principais países de saída desempenhou um papel significativo na remoção do anonimato do pedófilo. Logicamente, quanto mais nodes um país tiver, mais deles podem ser monitorados pelo Estado, aumentando a probabilidade de capturar criminosos.

A Alemanha e a Holanda estão entre os líderes em quantidade de nodes de saída do Tor — não apenas na Europa, mas em todo o mundo. Fonte

O Projeto Tor respondeu com uma postagem no blog discutindo a segurança do navegador. Seus desenvolvedores concluíram que ainda é seguro: o indivíduo que perdeu o anonimato era um criminoso (por que outro motivo as autoridades se interessariam?), usando uma versão desatualizada do Tor e do aplicativo de mensagens Ricochet. Mas, a equipe do Tor observou que não recebeu acesso aos arquivos do caso, portanto, sua interpretação em relação à segurança do seu próprio navegador pode não ser a última palavra no assunto.

Esse tipo de história não é novidade. O problema de cronometrar os ataques é conhecido há muito tempo pelo Projeto Tor, pelas agências de inteligência e por pesquisadores. Então, embora o método de ataque seja bem conhecido, continua sendo possível e, muito provavelmente, mais criminosos serão identificados por meio da análise de tempo no futuro. No entanto, esse método não é o único: em 2015, nossos especialistas conduziram uma extensa pesquisa detalhando outras formas de atacar usuários do Tor. Mesmo que alguns desses métodos tenham se tornado desatualizados nos formulários apresentados naquele estudo, os princípios desses ataques permanecem inalterados.

“Geralmente é impossível alcançar o anonimato absoluto, mesmo no Tor”.

Esta frase abre a seção “Estou totalmente no anonimato se eu usar o Tor?” na página de suporte do Navegador Tor. Nela, os desenvolvedores fornecem dicas, mas essas dicas podem, na melhor das hipóteses, apenas aumentar as chances de você permanecer no anonimato:

- Controle quais informações você fornece através de formulários da web. Os usuários são aconselhados a não fazer login em contas pessoais em redes sociais, e nem postar seus nomes reais, endereços de e-mail, números de telefone e outras informações semelhantes em fóruns.

- Não use o Tor para torrents. Os programas de torrent muitas vezes ignoram as configurações de proxy e preferem conexões diretas, que podem desanonimizar todo o tráfego, incluindo a navegação no Tor.

- Não ative ou instale plugins do navegador. Este conselho também se aplica a navegadores comuns, pois existem muitas extensões perigosas por aí.

- Use versões HTTPS de sites. Esta recomendação, aliás, se aplica a todos os usuários da Internet.

- Não abra documentos baixados através do Tor enquanto estiver online. Esses documentos, alerta o Projeto Tor, podem conter exploits maliciosos.

Com todas essas recomendações, o Projeto Tor está basicamente emitindo um aviso de isenção de responsabilidade: “Nosso navegador é anônimo, mas se você o usar indevidamente, ainda poderá ter sua identidade exposta”. E isso realmente faz sentido. Seu nível de anonimato online depende principalmente de suas ações como usuário, não apenas dos recursos técnicos do navegador ou de qualquer outra ferramenta.

Há outra seção interessante na página de suporte do Tor sobre “Quais ataques permanecem contra o roteamento onion?” Essa parte menciona especificamente possíveis ataques usando a análise de tempo com a observação de que “O Tor não se defende contra esse modelo de ameaça”. Mas, em um post sobre a remoção do anonimato do usuário alemão, os desenvolvedores afirmam que um complemento chamado Vanguard, projetado para proteger contra ataques de temporização, foi incluído no Navegador Tor desde 2018 e no Ricochet-Refresh desde junho de 2022. Essa discrepância sugere uma de duas coisas: ou o Projeto Tor não atualizou sua documentação ou não está usando de toda a sinceridade. Ambas as possibilidades são problemáticas porque podem enganar os usuários.

Então, como fica o anonimato?

É importante lembrar que o Navegador Tor não pode garantir 100% de anonimato. Ao mesmo tempo, mudar para outras ferramentas criadas em uma estrutura de rede de nodes distribuída semelhante é inútil, pois elas são igualmente vulneráveis a ataques de temporização.

Se você não cometer infrações usando a navegação anônima simplesmente para evitar anúncios contextuais intrusivos, comprar secretamente presentes para entes queridos e para outros fins igualmente inofensivos, o modo de navegação privada em qualquer navegador comum provavelmente será suficiente. Esse modo, é claro, não oferece o mesmo nível de anonimato que o Tor e seus concorrentes, mas pode tornar a navegação na Internet um pouco mais… bem, privada. Apenas certifique-se de entender completamente como esse modo funciona em diferentes navegadores e do que ele pode e não pode proteger.

Além disso, todos as nossas soluções de segurança doméstica incluem Navegação Particular. Por padrão, esse recurso detecta tentativas de coletar dados e as registra em um relatório, mas não as bloqueia. Para bloquear a coleta de dados, você precisa ativar Bloquear coleta de dados no aplicativo Kaspersky ou ativar o plugin Kaspersky Protection diretamente no navegador.

Além disso, nossa proteção também pode bloquear anúncios, impedir a instalação oculta de aplicativos indesejados, detectar e remover stalkerware e adware e remover rastros de sua atividade no sistema operacional. Enquanto isso, o componente especial Safe Money fornece proteção máxima para todas as operações financeiras, conduzindo-as em um navegador protegido em um ambiente isolado e impedindo que outros aplicativos obtenham acesso não autorizado à área de transferência ou façam capturas de tela.

VPN dupla

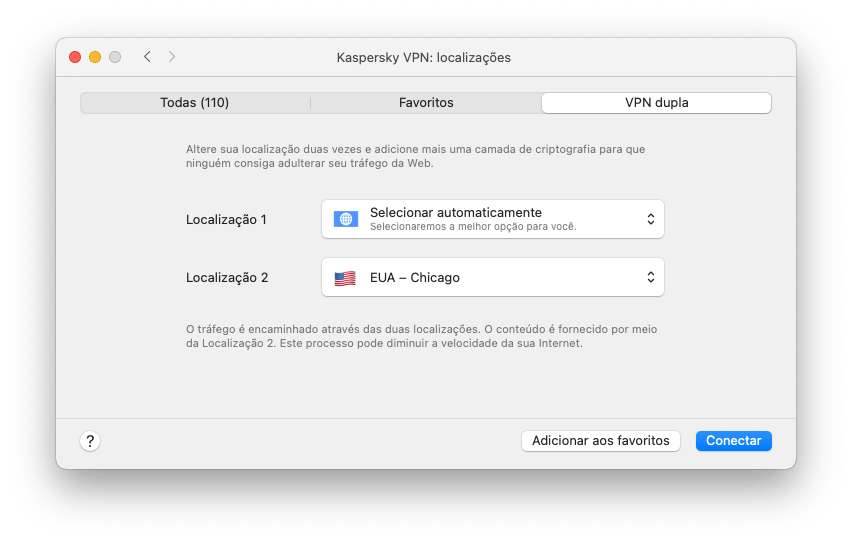

Você também pode permanecer anônimo na Internet usando Serviços VPN que é compatível com VPN dupla (também conhecida como multi-hop). Como o nome sugere, essa tecnologia permite criar uma cadeia de dois servidores VPN em diferentes partes do mundo: o tráfego passa primeiro por um servidor intermediário e depois por outro. VPN dupla do Kaspersky VPN Secure Connection usa criptografia aninhada. O túnel criptografado entre o cliente e o servidor de destino é executado dentro de um segundo túnel criptografado entre o cliente e o servidor intermediário. A criptografia em ambos os casos é executada apenas no lado do cliente e os dados não são descriptografados no servidor intermediário. Isso fornece uma camada adicional de segurança e anonimato.

A VPN dupla está disponível para usuários das versões Windows e Mac do Kaspersky VPN Secure Connection. Antes de ativar o VPN dupla, certifique-se de que o protocolo Catapult Hydra esteja selecionado nas configurações do aplicativo: Principal → Configurações (ícone de engrenagem) → Protocolo → Selecionar automaticamente ou Catapulta Hidra.

Depois disso, você pode ativar o VPN dupla:

- Abra a janela principal do aplicativo.

- Clique no menu suspenso Localização para abrir a lista de locais de servidores VPN.

- Clique na categoria VPN dupla.

- Selecione dois locais e clique em Conectar.

Você pode adicionar seu par de servidores de VPN dupla aos Favoritos, clicando no botão Adicionar aos Favoritos.

Parabéns! Agora, seu tráfego é criptografado com mais segurança do que o normal, mas lembre-se de que esses métodos de criptografia de tráfego não se destinam a atividades ilegais. A VPN dupla ajudará você a ocultar informações pessoais de sites de coleta de dados, evitar anúncios indesejáveis e acessar recursos indisponíveis na sua localização atual.

TOR

TOR