Um grupo de pesquisadores da Universidade da Flórida publicou um estudo sobre um tipo de ataque com o uso de carregadores sem fio Qi. O ataque foi apelidado de VoltSchemer. No estudo, eles descrevem em detalhes como esses ataques funcionam, o que possibilita os ataques e quais foram os resultados alcançados.

Nesta postagem, abordaremos primeiramente as principais descobertas dos pesquisadores. Em seguida, exploraremos o que tudo isso significa na prática, e se devemos ficar preocupados com a possibilidade de alguém fritar o smartphone através de um carregador sem fio.

A principal ideia por trás dos ataques VoltSchemer

O padrão Qi tornou-se dominante em seu segmento: ele é compatível com todos os mais recentes carregadores sem fio e smartphones capazes de carregamento sem fio. Os ataques VoltSchemer exploram dois recursos fundamentais do padrão Qi.

O primeiro recurso é a maneira em que o smartphone e o carregador sem fio trocam informações para coordenar o processo de carregamento da bateria: o padrão Qi tem um protocolo de comunicação que usa o único “elemento” (um campo magnético) que conecta o carregador e o smartphone para transmitir mensagens.

O segundo recurso é a maneira em que os carregadores sem fio são projetados para serem usados livremente por qualquer pessoa. Ou seja, qualquer smartphone pode ser colocado em qualquer carregador sem fio sem nenhum tipo de emparelhamento prévio, e a bateria começará a carregar imediatamente. Assim, o protocolo de comunicação Qi não tem criptografia, ou seja, todos os comandos são transmitidos em texto simples.

É essa falta de criptografia que torna a comunicação entre o carregador e o smartphone suscetível a ataques por intermediários, isto é, a comunicação pode ser interceptada e adulterada. A falta de criptografia, juntamente com o primeiro recurso (uso do campo magnético), significa que a adulteração não é tão difícil de ser feita: para enviar comandos maliciosos, os invasores apenas precisam ser capazes de manipular o campo magnético para emular os sinais do padrão Qi.

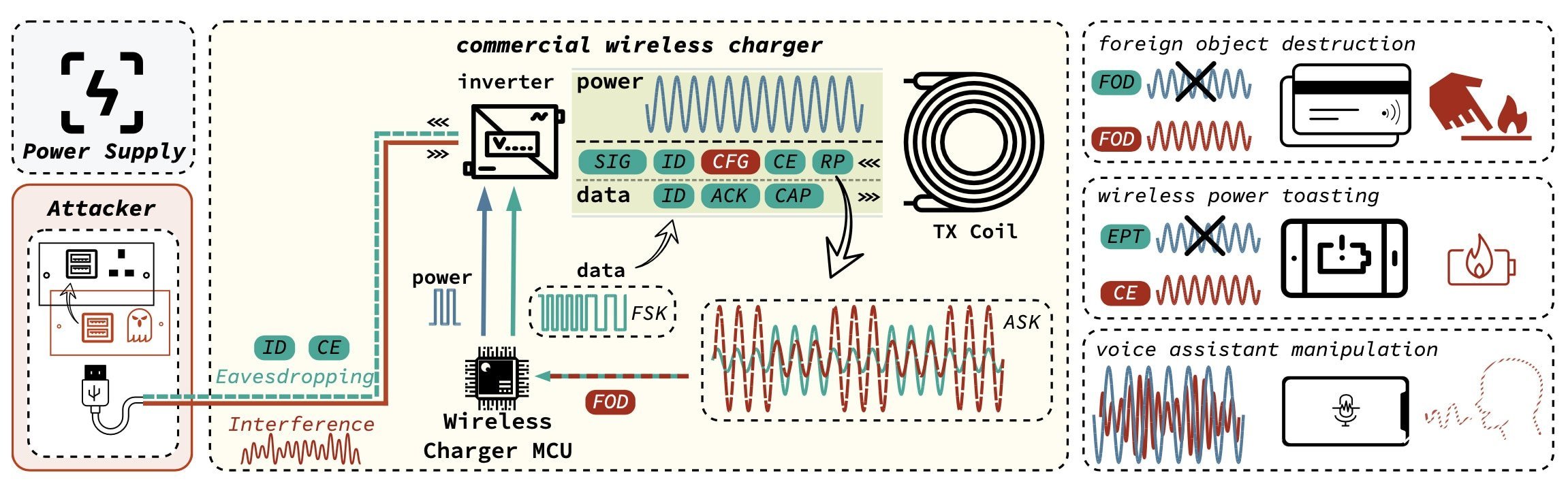

Para ilustrar o ataque, os pesquisadores criaram um adaptador de energia malicioso: uma sobreposição em uma tomada USB de parede comum. Fonte

E foi exatamente isso que os pesquisadores fizeram: eles construíram um adaptador de energia “malicioso” disfarçado como um soquete USB de parede, o que viabilizou a criação do ruído de tensão precisamente ajustado. Eles conseguiram enviar seus próprios comandos para o carregador sem fio, além de bloquear mensagens Qi enviadas pelo smartphone.

Assim, os ataques VoltSchemer não necessitam de modificações no hardware ou firmware do carregador sem fio. Tudo o que é necessário é colocar uma fonte de energia maliciosa em um local adequado para atrair as vítimas inocentes.

Em seguida, os pesquisadores exploraram todas as maneiras pelas quais os possíveis invasores poderiam explorar esse método. Ou seja, eles consideraram vários vetores de ataque possíveis e testaram sua viabilidade na prática.

Os ataques VoltSchemer não exigem nenhuma modificação no carregador sem fio em si. Uma fonte de energia maliciosa é suficiente. Fonte

1. Comandos silenciosos para os assistentes de voz Siri e Google Assistant

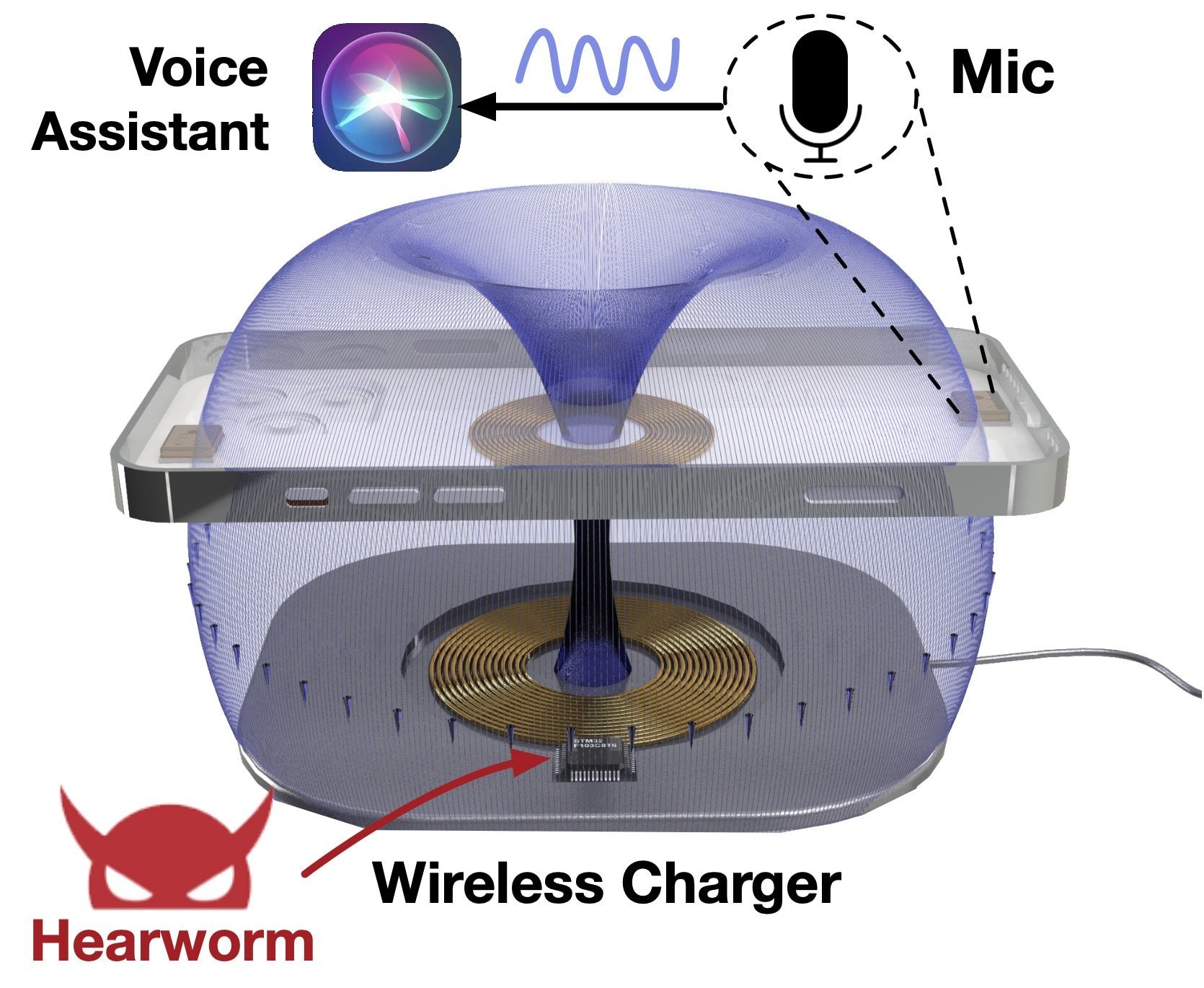

A primeira coisa que os pesquisadores testaram foi a possibilidade de enviar comandos de voz silenciosos para o assistente de voz integrado do smartphone em carregamento através do carregador sem fio. Eles copiaram esse vetor de ataque de seus colegas da universidade politécnica de Hong Kong. O ataque foi apelidado de Heartworm.

A ideia geral do ataque Heartworm é enviar comandos silenciosos ao assistente de voz do smartphone com o uso de um campo magnético. Fonte

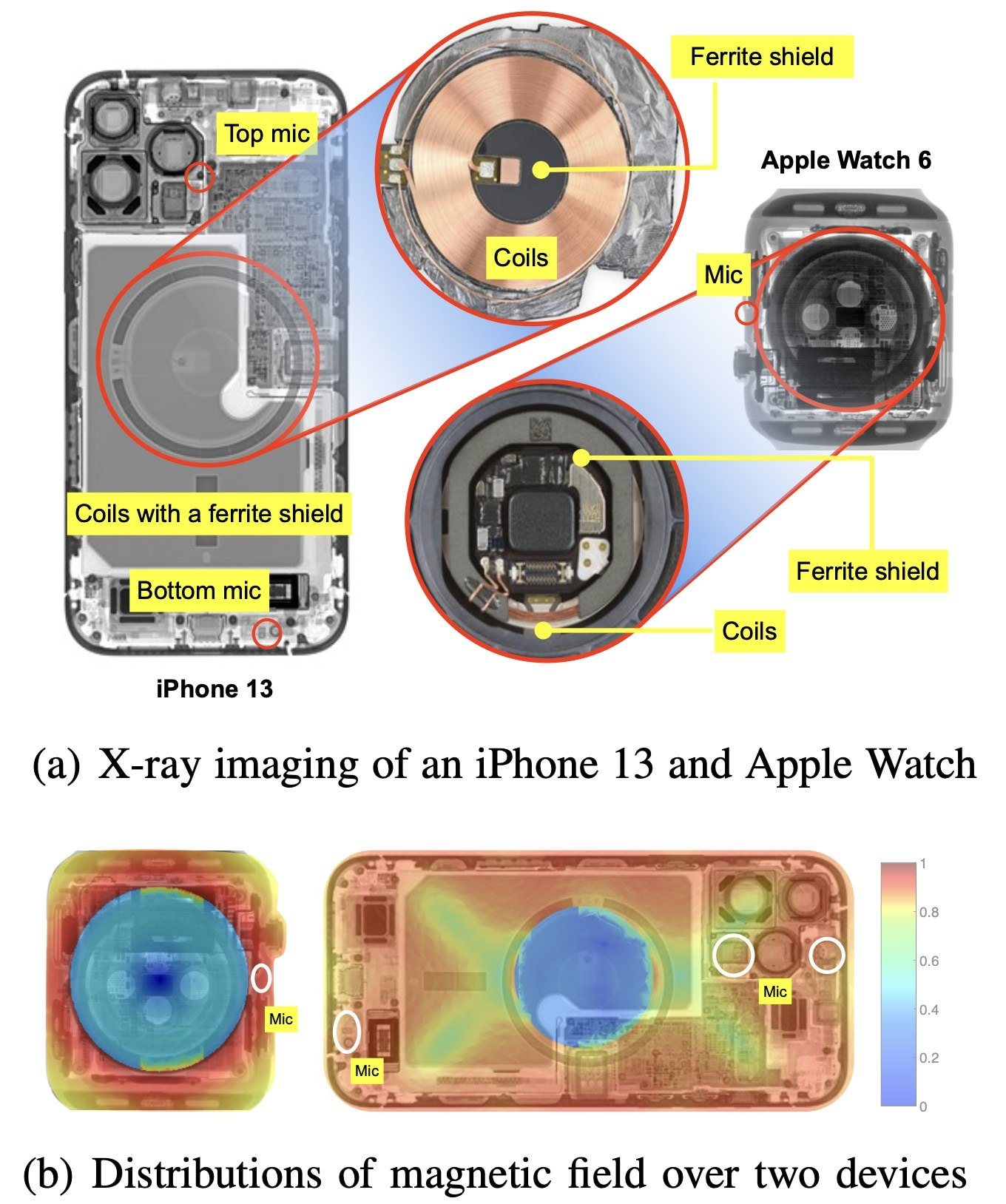

A ideia aqui é que o microfone do smartphone converta o som em vibrações elétricas. Portanto, é possível gerar essas vibrações elétricas no microfone usando diretamente a própria eletricidade em vez do som real. Para evitar que isso aconteça, os fabricantes de microfones usam blindagem eletromagnética (as gaiolas de Faraday). No entanto, há uma nuance importante aqui: ainda que esses escudos sejam bons supressores do componente elétrico, eles podem ser penetrados por campos magnéticos.

Os smartphones que podem ser carregados sem fio normalmente são equipados com uma tela de ferrite, ou seja, uma proteção contra os campos magnéticos. No entanto, a tela está localizada ao lado da bobina de indução e, portanto, não cobre o microfone. Assim, os microfones de smartphones atuais são bastante vulneráveis aos ataques de dispositivos capazes de manipular campos magnéticos, como carregadores sem fio.

Os microfones dos smartphones atuais não estão protegidos contra a manipulação do campo magnético. Fonte

Os criadores do VoltSchemer expandiram o já conhecido ataque Heartworm com a capacidade de afetar o microfone de um smartphone em carregamento com o uso de uma fonte de energia “maliciosa”. Os autores do ataque original usaram um carregador sem fio especialmente modificado para essa finalidade.

2. Superaquecimento durante a recarga de um smartphone

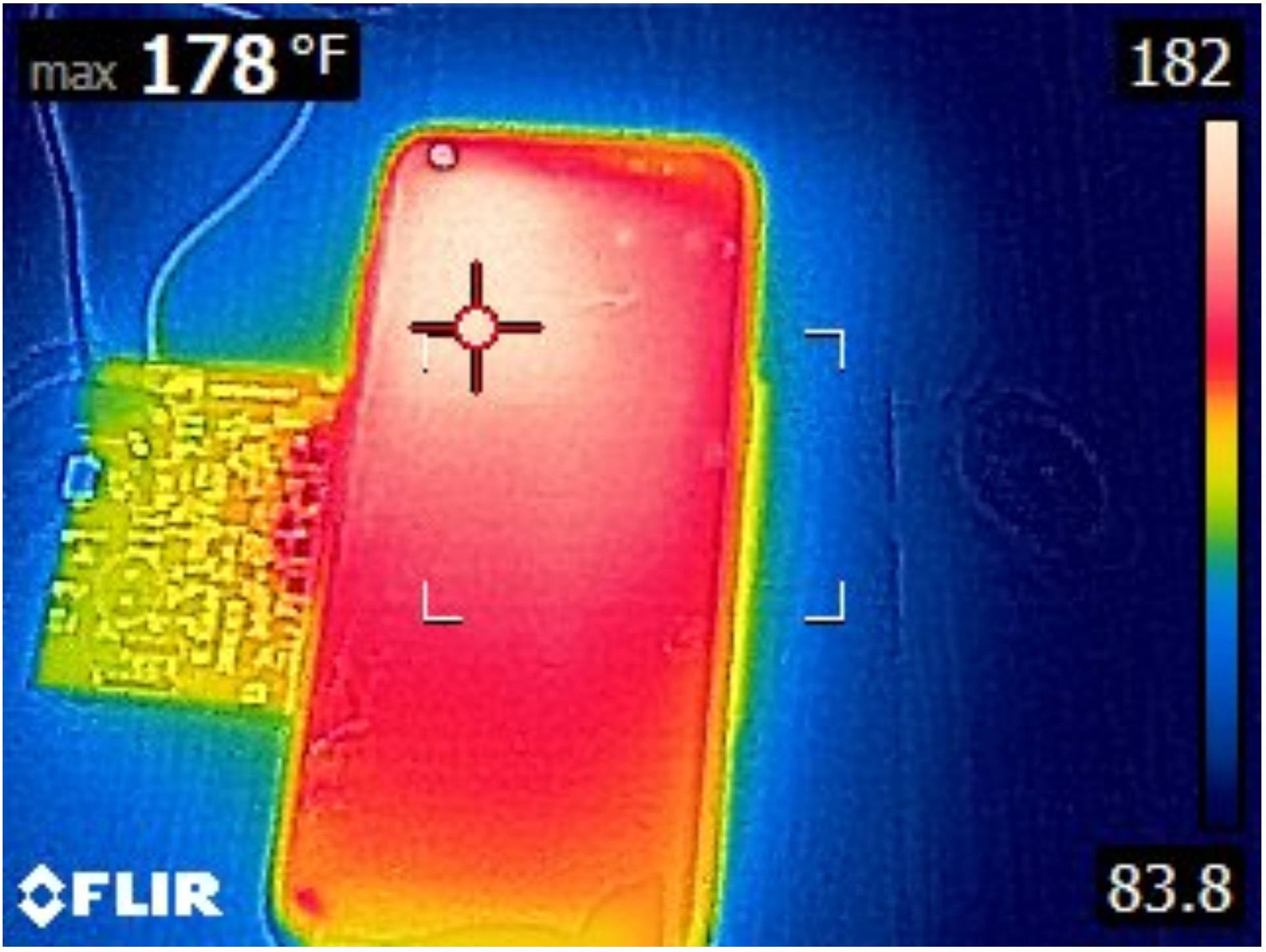

Em seguida, os pesquisadores testaram se é possível usar o ataque VoltSchemer para superaquecer um smartphone durante a recarga no carregador comprometido. Normalmente, quando a bateria atinge o nível de carga necessário ou a temperatura sobe para um valor limite, o smartphone envia um comando para interromper o processo de carregamento.

No entanto, os pesquisadores conseguiram usar o VoltSchemer para bloquear esses comandos. Sem receber o comando de parada, o carregador comprometido continua fornecendo energia ao smartphone, então ele aquece gradualmente e fica impossibilitado de fazer alguma coisa. Para casos como esse, os smartphones têm mecanismos de defesa de emergência para evitar o superaquecimento: primeiro, o dispositivo fecha os aplicativos, depois, se não houver resultado, ele é desligado completamente.

Com o uso do ataque VoltSchemer, os pesquisadores conseguiram aquecer um smartphone em um carregador sem fio a uma temperatura de 178 °F ( aproximadamente 81 °C). Fonte

Assim, os pesquisadores chegaram a aquecer um smartphone a uma temperatura de 81°C (178 °F), o que é bastante perigoso para a bateria. Em certas circunstâncias, isso pode provocar fogo (e é claro, gerar outros problemas, como um incêndio, se o carregamento do telefone for deixado sem vigilância).

3. A “fritura” de outros dispositivos

Em seguida, os pesquisadores exploraram a possibilidade de “fritar” vários outros dispositivos e itens do dia a dia. Evidentemente, em circunstâncias normais, um carregador sem fio não deve ser ativado a menos que receba um comando do smartphone enviado para ele. No entanto, com o ataque VoltSchemer, o comando pode ser dado a qualquer momento, assim como um comando para não interromper o carregamento.

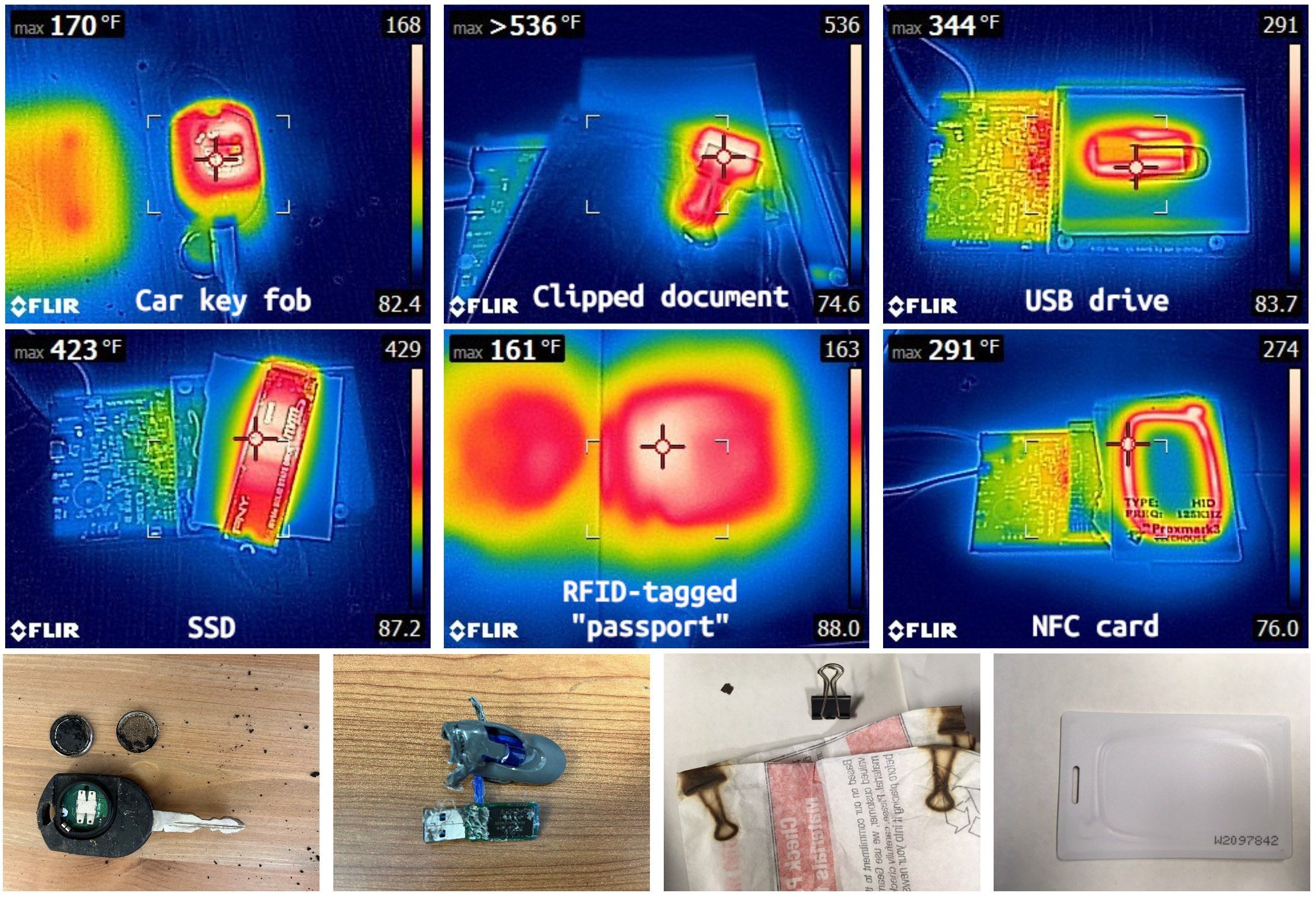

Agora, adivinhe o que acontecerá com todos os itens que estiverem no carregador naquele momento! Sim, é isso mesmo! Algo ruim acontecerá. Por exemplo, os pesquisadores conseguiram aquecer um clipe de papel a uma temperatura de 280 °C (536 °F), ou seja, o suficiente para incendiar qualquer documento anexado. Eles também conseguiram fritar e destruir uma chave de carro, uma unidade flash USB, uma unidade SSD e chips RFID integrados em cartões bancários, office pass, cartões de viagem, passaportes biométricos e outros documentos.

Também usando o ataque VoltSchemer, os pesquisadores conseguiram desativar chaves de carro, uma unidade flash USB, uma unidade SSD e vários cartões com chips RFID, além de aquecer um clipe de papel a uma temperatura de 536 °F (280 °C). Fonte

No total, os pesquisadores examinaram nove modelos diferentes de carregadores sem fio disponíveis nas lojas, e todos eles eram vulneráveis aos ataques VoltSchemer. Como podemos imaginar, os modelos com a potência mais alta representam o maior perigo, pois eles têm o maior potencial de causar sérios danos e superaquecer os smartphones.

Devemos temer um ataque VoltSchemer na vida real?

A proteção contra os ataques VoltSchemer é bastante simples: basta evitar o uso de carregadores sem fio públicos e não conectar o próprio carregador sem fio em nenhuma porta USB ou adaptadores de energia suspeitos.

Ainda que ataques VoltSchemer sejam bastante impressionantes e possam ter resultados surpreendentes, é altamente improvável que isso realmente ocorra. Em primeiro lugar, esse ataque é muito difícil de organizar. Em segundo lugar, ainda não foi possível esclarecer quais seriam exatamente os benefícios para um invasor, a menos que ele seja um piromaníaco, é claro.

Mas o que a pesquisa demonstra claramente é como os carregadores sem fio podem ser inerentemente perigosos, especialmente os modelos mais poderosos. Portanto, se não tiver certeza absoluta em relação à confiabilidade e segurança de um carregador sem fio específico, é aconselhável evitar o uso. Embora a invasão do carregador sem fio seja improvável, o risco de seu smartphone ser “frito” aleatoriamente devido a um carregador “inadequado” que não responde mais aos comandos de carregamento não está totalmente descartado.

smartphone

smartphone

Dicas

Dicas