A história de Naoki Hiroshima e seu nome de usuário no Twitter ressalta a importância de se ter uma abordagem holística para a segurança na Internet e reitera a realidade de que a segurança de uma conta na web pode ser intrinsecamente ligada a outras de maneiras imprevistas. Por isso, a segurança tem se tornado algo extremamente importante.

O nome de usuário de Hiroshima era uma letra só: @N. Dizem que muitas pessoas tinhan oferecido somas inacreditáveis de dinheiro para comprar este nome de usuário. Eu não posso verificar isso pessoalmente, mas ele alega que ofereceram 50.000 dólares para comprar o acesso ao perfil. Ele também afirma que recebia diariamente e-mails com instruções de como recuperar sua senha já que muitas pessoas havíam tentado acessar sua conta.

Se você quiser ler sua história na íntegra, você pode encontrar aqui no Next Web (no idioma inglês). Resumindo, um hacker supostamente conseguiu entrar na conta de e-mail de Hiroshima e nos domínios de GoDaddy, se registrando através dos últimos quatro dígitos do seu cartão de crédito (o hacker afirma ter obtido este dado através da engenharia social com um representante de serviço ao cliente e transferências bancárias do Paypal). A história tem uma notável semelhança com as atribulações de Matt Honan (usuário: @mat) , que ,em uma hora, de acordo com o artigo de Wired de 2012, teve toda a sua vida digital comprometida. Honan teve em cascata todas as suas contas comprometidas, o hacker solo teve que comprometer uma delas para provocar um efeito dómino desastroso.

Antes de tudo, gostaria de admitir que não existe um método 100% seguro para proteger todos os nossos dados na Internet. Todo mundo tem um conjunto diferente de necessidades e um conjunto diferente de contas e perfis para atender a essas necessidades. O melhor que podemos fazer é examinar os serviços utilizados e tentar estabelecer um conjunto de regras gerais que evite que um hacker possa atacar nossas contas.

Considere este post como uma tentativa de adotar uma abordagem holística para a segurança informática e, em particular, uma maneira de manter seguras as suas diferentes contas na Internet. A partir deste mês, vamos começar a publicar no nosso blog tutoriais que explicaram como proteger vários tipos de contas na web. Para ter uma ideia de como será, confira nossa tutorial sobre segurança no Twitter (em inglês).

Em primeiro lugar, alguns requisitos são fundamentais: tenha um forte antivírus para que você tenha proteção adequada contra keylogger, trojanos, malwares e outras ameaças maliciosas. Em segundo lugar, é muito importante instalar sempre as atualizações. Sem essas precauções básicas, todas as outras medidas serão inúteis.

Outras dicas gerais antes de entrar em detalhes: você precisa ter senhas diferentes para todos os seus serviços . Se for muito difícil de lembrar, você pode usar um gerenciador de senhas que vão se lembrar suas senhas para você.

Além disso, você tem que criar um conta de e-mail que servirá só para recuperar as senhas de suas outras contas. Recomenda-se que esta seja uma conta separada, cujo único propósito é fazer backup de suas outras contas da web. Idealmente, esta será uma conta de e-mail secreta que só você conhece. Também é uma boa idéia ter mais de uma conta de recuperação caso ocorra algum imprevisto. No entanto, entendemos se você não quiser ter muitas contas de e-mail. A Microsoft ou o Yahoo têm características que aliás podem ser úteis para os usuários que são cautelosos na hora de expandir sua pegada digital. Por exemplo, se você é johndoe@outlook.com, você poderia criar uma conta que poderia ser [endereço secreto]@outlook.com, o que levará à mesma caixa de correio do e-mail original.

Este e-mail de recuperação é fundamental, porque se alguém se apodera dele, terá o controle do resto de suas contas.

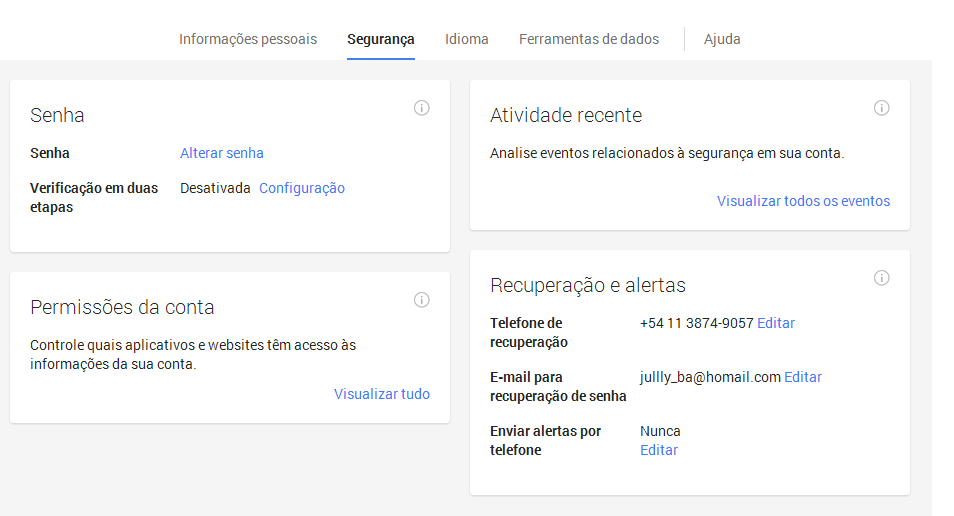

Começamos com o Google. A primeira coisa que você deve fazer é proteger a sua conta do Google com um endereço de e-mail de recuperação da senha o que estávamos falando acima. Dessa forma, se a sua conta for sequestrada, você pode enviar uma redefinição de senha para o seu endereço de e-mail de recuperação e recuperar o acesso à sua conta. Você também deve vincular a conta com o seu dispositivo móvel, de modo que você pode habilitar a autenticação de dois fatores, já vamos falar sobre isso.

Sua conta do Google tem uma seção de autorizações, onde você pode ver todos os aplicativos e serviços que têm acesso à sua conta do Google. Recomendamos que você certifique-se de tudo lá é legal com frequência. Se acontecer de você notar algo que você não reconhece , então você deve pesquisá-lo e se ainda tiver dúvida, revogue o acesso deste aplicativo à sua conta. Provavelmente é um aplicativo legítimo, mas pode ser mal-intencionado que poderiadar acesso a um cibercriminosos ao seu perfil do Google.

Mais uma vez, a razão pela qual vincular sua conta com um dispositivo móvel é para que possamos configurar a autenticação de dois fatores. Dessa forma, você vai ter que aprovar cada acesso que seja feito de um novo dispositivo com um código de seis dígitos enviado via SMS para o seu dispositivo móvel. Eu admito que este mecanismo é um pouco chato, mas representa uma barreira enorme para o roubo do seu telefone ou hackeamento da sua conta. Você também pode configurar senhas específicas de aplicativos , se você acessar o Gmail em seu iPhone ou outro dispositivo móvel, onde a autenticação de dois fatores baseada em SMS não está disponível. Não é o ideal, mas provavelmente é uma boa opção. Explicaremos tudo em outro momento em um de nossos tutoriais.

Além da autenticação de dois fatores, você deve configurar alertas móveis para que você obtenha uma mensagem de texto a qualquer momento que alguém tente alterar sua senha ou acesse sua conta de um local estranho. Para além destas opções, mantenha o olho aberto sobre a função “Atividade Recente” para garantir que tudo lá é legítimo. Se você ver algo estranho – quero dizer alguma atividade iniciada por alguém que não é você -, então provavelmente é hora de mudar a sua senha. O dispositivos Android e Google Wallet, acessíveis através da sua conta do Google, possuem informações altamente confidenciais, como dados de cartão de crédito , então você tem que ter certeza de que está tudo bem protegido.

Vale a pena olhar para as medidas de segurança específicas de pagamento com seus fornecedores de cartões, contas bancárias on-line ou dentro de determinados serviços do Google também. Além disso, muitas pessoas estão usando o Google em combinação com o seu próprio domínio. Vale a pena reiterar que uma vez que o hacker tente roubar o seu domínio e usar isso como um resgate para acessar sua outra conta (como foi o caso de @N) ou mesmo para comprometer suas outras contas (como foi o caso com o @ mat).

APPLE

O mesmo que você fez com o Google vale para o seu ID Apple (se você tiver um). Para fazer isso, você tem que aessar o appleid.apple.com. Aqui, você vai querer configurar a autenticação de dois fatores. Desta forma, você obterá um código de acesso em seu aparelho celular cada vez que você tenta fazer uma mudança em sua conta ID Apple. Isso é bom por dois motivos: uma é que ele representa uma segunda barreira de entrada diferente de sua senha; a outra é que se você receber um SMS de dois fatores quando você não está acessando o seu ID Apple, então há uma boa chance de que alguém que não seja você esteja tentando acessar a sua conta. Além disso, você provavelmente já configurou perguntas de segurança. Certifique-se de que elas não são fáceis de responder. Eu não gosto das perguntas de segurança pré-definidas, mas quando eu tenho que usá-las, eu tento escolher questões subjetivas que um cibercriminoso não poderia encontrar as respostas na Internet. Eu recomendo também a criação de um endereço de e-mail de resgate para o caso de alguma situação séria. O e-mail que você já está vinculado à sua conta Apple deve atuar como seu e-mail de recuperação primário, mas é melhor ter um segundo e-mail de resgate. Talvez não seja necessário dizer, mas certifique-se de que a senha para acessar o seu ID Apple seja forte e diferente da senha do seu e-mail.

OBS: Alguns serviços (como na história @N) aceitam os quatro últimos dígitos de um cartão de crédito como prova suficiente de que o usuário que está acessando a conta seja o proprietário da mesma. A Apple não é um desses serviços, mas para os serviços que não aceitam isso, é provavelmente uma boa idéia dedicar um cartão de pagamento específico para essas contas. Desta forma, se um cibercriminoso descobre os últimos quatro dígitos do seu cartão de crédito, só estará comprometido um serviço e não todos os serviços que utilizam esta forma de verificação.

PAYPAL

Há duas teorias sobre este serviço. Por um lado, uma conta PayPal é uma forma de acesso às contas bancárias dos usuários. Por outro lado, o PayPal é uma forma eficaz para limitar a exposição de suas informações bancárias online para fornecedores terceiros. Por exemplo: se você comprar algo de um pequeno site de varejo, não há nenhuma maneira real de saber o que está acontecendo quando você realiza o pagamento. Nestes casos, ninguém pode realmente garantir que eles não estão armazenando informações sensíveis, como o código de segurança do cartão, em texto sem criptografia simples. Nestas situações, se você naõ está confortável em informar suas informações de pagamento para o comerciante pela internet, pode ser uma ótima idéia usar o PayPal para transações online.

Além disso (e é um crédito), o PayPal oferece um serviço extremamente conveniente, muitas pessoas utilizam diariamente e é aceito em muitas lojas online. Desde o ponto de vista da segurança, o PayPal oferece aos usuários algumas medidas de proteção. Uma das opções é estabelecer um limite de dinheiro que é possível sacar da conta (isso vale, claramente, se um hacker acessar a sua conta porque pode aumentar esse limite). De todas as formas, é muito recomendado utilizar esta opção de limite de retirada.

O segundo e mais importante recurso de segurança oferecido pelo PayPal é um sistema de autenticação de dois fatores. O usuário tem um par de opções à sua disposição. Um deles, que é gratuito, é o SMS padrão com base em dois fatores. Você dá ao PayPal seu número de celular, concorda com os termos e eles enviam um código de acesso cada vez que você queira acessar a conta. Como foi dito antes, trata-se de uma segunda barreira de proteção e que pode ser uma forma de alerta no caso de que alguém queira acessar a sua conta sem permissão. Além disso, pagando 30 dólares, o PayPal envia um gerenciado de senhas. Basta apertar um botão no seu cartão-chave e gera um código de acesso de uma só vez.

Também existe a possibilidade de trocar o sistema de validação para as chamadas de serviço ao cliente. Por padrão, é um número de cartão de crédito, mas há uma opção de configurar um código numérico especial. Como sempre certifique-se de que sua senha é forte e tenha certeza que sua conta tem um dispositivo móvel ligado a ela. Desta maneira, o PayPal pode enviar alertas sobre as alterações de senha e atividades suspeitas na sua conta.

Você pode encontrar uma extensa visão geral dos recursos de segurança e privacidade úteis para Twitter no Threatpost. Em geral, como sempre, recomendamos utilizar uma senha forte e usar o recurso de autenticação de dois fatores do serviço para todas as razões mencionadas acima repetidamente. No Twitter se chama “Autenticação de início da sessão”.

É importante ativar o recurso que exige que você digite informações pessoais antes de executar uma redefinição de senha. Fora isso, você deve configurar as notificações por e-mail ou SMS, no caso de menções ou mensagens diretas: se alguém hackea sua conta e começa a disparar os tweets de spam ou malware, é muito provável que seus amigos e seguidores avisem você sobre a mensagem. Isso é algo que você provavelmente vai querer saber rapidamente para que você possa resolver o problema o mais rápido possível.

Você também deve sempre manter o olho aberto sobre os aplicativos ligados à sua conta para ter certeza que elas estão em ordem. Além disso, se existem aplicativos lá que você não usa mais, você deve ir em frente e revogar seu acesso. Os aplicativos não utilizados são simplesmente outras maneiras de um hacker comprometer sua conta no twitter.

O mesmo serve para o Facebook. Primeiro e mais importante é estabelecer quais são os navegadores seguros para acessar esta rede social. Configurada a conta para que chegue uma notificação se alguém tenta acessar sua conta desde um navegador não autorizado, configure também as autorizações de login, que é a variedade no Facebook para a autenticação de dois fatores. Isso fará com que o Facebook envie um código para o seu dispositivo móvel, se alguém tenta fazer o login a partir de um navegador não reconhecido. Outra opção a considerar é o gerador de código, que é apenas uma outra maneira de lidar com as tentativas de login de dois fatores. Em vez de receber um código de SMS, ao entrar no aplicativo do Facebook pelo seu dispositivo móvel, será gerado um código de acesso para você. Assim como no Google, você também pode configurar senhas específicas para cada aplicativos. No Facebook tem um recurso que permite que você estabeleça amigos confiáveis. É mais uma maneira de recuperar sua conta em caso de uma emergência. Neste caso, a emergência seria quando você não tem acesso à conta de e-mail para reconfigurar a senha no caso de sequestro da conta do Facebook. através do qual você de outra forma seria capaz de redefinir sua senha em caso de um sequestro . Finalmente, aconselhamos que você verifique sempre suas sessões de ativos para se certificar de que você iniciou todas e que todos os dispositivos listados na seção “dispositivos de confiança” são de fato os que você confia.

AMAZON

Utilizamos o Amazon como uma espécie de proxy para lojas online. Nosso primeiro conselho é o de evitar o armazenamento do seu cartão de crédito com eles, se possível. Algumas lohas não dão essa opção, uma vez que você inseri o seu cartão de crédito ou de débito, eles armazenam. Outros gentilmente perguntam se você gostaria de armazenar a informação do cartão ou usar as informações apenas uma vez. A Amazon, pro exemplo, guarda os dados, mas oferece a oportunidade de você gerenciá-los, ou seja, exlcluir a informação depois da compra.

Além disso, até onde eu sei, os serviços de hospedagem da Web da Amazon oferecem autenticação de dois fatores, mas o seu serviço de compras não. Então, certifique-se de que a sua senha é forte e tenha certeza de usar uma conta de e-mail adequada para a recuperação da senha e de vincular a conta da Amazon ao seu dispositivo móvel.

Como o Facebook, também é necessário ir até a página e gerenciar as configurações da conta e permitir conexões seguras via HTTPS. Além disso, também é possível ativar o sistema de autenticação de dois fatores. De um modo geral: é recomendável comppartilhar o mínimo de informações pessoais possível, especialmente no LinkedIn onde se mostra o lugar de trabalho. Quanto mais informações você publica, o mais provável é que um cibercriminoso utilize os dados para entrar nas suas contas. Além disso, os cibercriminosos podem utilizar as informações relacionadas com o seu trabalho para ataques de phishing dirigidos aos seus colegas de escritório.

YAHOO

Faz pouco tempo que o Yahoo implementou a conexão segura HTTPS. Uma excelente notícia. Ele também tem uma opção de autenticação de dois fatores que recomendamos o uso. E não se esqueça de criar um e-mail de recuperação de emergência. O Yahoo é outro serviço que exige que as perguntas de segurança. Mais uma vez, sejam quais forem as respostas a estas perguntas, certifique-se que não são facilmente encontradas.

O Yahoo também oferece uma proteção anti-phishing interessante que apresenta aos usuários um selo especial para acessar a propriedade da web legítima do Yahoo. Dessa forma, se alguém entra em um link de phishing e redireciona para uma página que parece com a do Yahoo, você vai saber verificando se há o selo de segurança.

MICROSOFT

Outro serviço do Microsoft que vale a pena observar é o Xbox Live, especialmente considerando o aumento da conectividade da nova oferta do console da Microsoft, o Xbox Uno. Se você entrar em sua conta web Xbox Live você terá a opção de estabelecer a autenticação de dois fatores, a criação de um endereço de e-mail de back-up e escolher quando você deseja receber notificações de segurança. Estas são todas as medidas importantes para ajudar a garantir a segurança da sua conta Xbox Live, principalmente se ela está associada ao seu cartão de crédito. Como já disse acima, os últimos quatro dígitos do cartão de crédito podem ser utilizados para comprovar outras contas.

Tradução: Juliana Costa Santos Dias

Dicas

Dicas