Há algum tempo, nossos especialistas investigaram um malware que chamaram de Roaming Mantis. Naquele momento, os alvos principais eram usuários no Japão, Coreia, China, Índia e Bangladesh -por isso, não o discutimos no contexto de outras regiões.

Entretanto, no mês após a publicação do relatório, o malware aprendeu outras duas dezenas de línguas e se lançou ao redor do mundo.

Ao utilizar roteadores comprometidos para afetar smartphones e tablets com Android, o Mantis redireciona dispositivos iOS para sites de phishing, executa scripts de cryptomining em computadores de mesa e laptops. Isso é feito por meio de sequestro de DNS, o que torna difícil para usuários detectarem o problema.

O que é o sequestro de DNS?

Quando você digita o nome de um site na barra de endereço do seu navegador, o programa não envia uma requisição neste formato para o site. A internet opera com endereços IP -números- ao passo que nomes de domínio com letras são para pessoas -afinal são mais fáceis de lembrar e inserir.

Então, a primeira coisa feita pelo navegador quando um URL é digitado é enviar a requisição ao que chamamos de servidor DNS (sigla em inglês para Domain Name System, ou Sistema de Nome de Domínio), que traduz o nome “humano” em um endereço de IP que corresponde ao site.

O sequestro de DNS é uma forma de enganar o navegador ao pensar que encontrou o domínio para um certo IP, embora não seja verdade. Mesmo que o endereço IP esteja errado, a URL original digitada pelo usuário é exibida na barra de endereço, então nada parece suspeito.

Há muitas técnicas de sequestro de DNS, mas os criadores do Roaming Mantis escolheram talvez a mais simples e efetiva: sequestram as configurações dos roteadores comprometidos, o que os força a usar seu próprio servidor DNS. Isso significa que seja lá o que for digitado no navegador de um dispositivo conectado ao roteador leva usuário a um site malicioso.

Roaming Mantis no Android

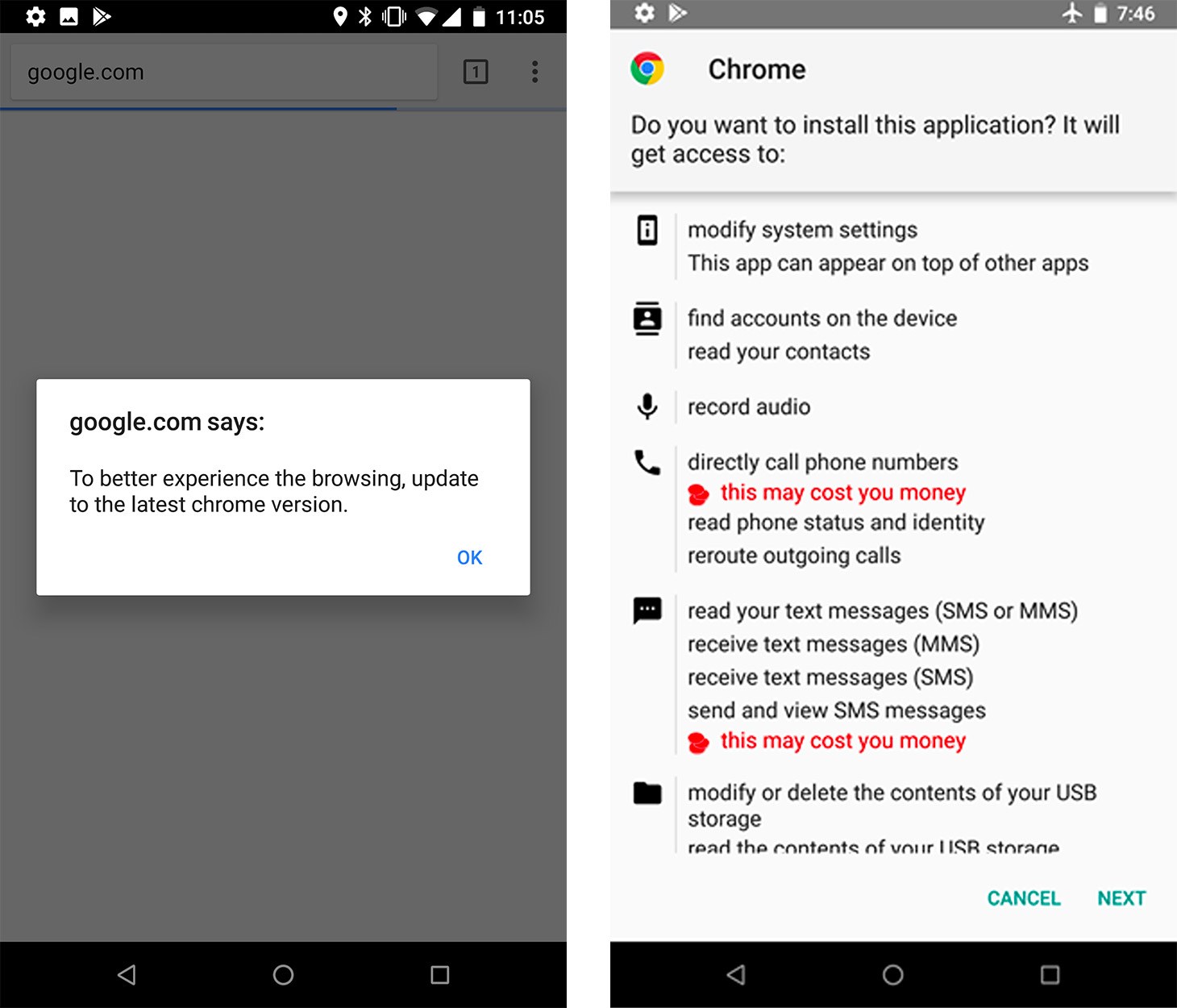

Depois que o usuário foi redirecionado para um site malicioso, tende-se a querer atualizar o software. Isso leva ao download do app malicioso chrome.apk (havia outra versão com o nome facebook.apk).

O malware requisita diversas permissões de hospedeiro durante a instalação de processos, o que inclui direitos de acesso aos arquivos e informações de conta, envio/recebimento de SMS, chamadas de voz, gravações de áudio, sobreposição de tela, entre outros. Em um aplicativo confiável como o Google Chrome, uma lista dessas não parece suspeita – se o usuário considerar essa “atualização” legítima, provavelmente concederá a permissão sem sequer ler a lista.

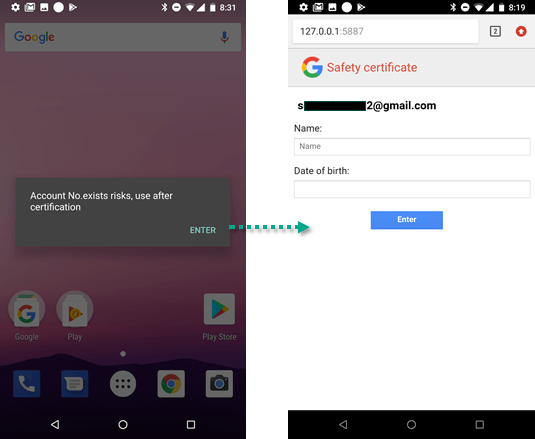

Depois que o aplicativo é instalado, utiliza o direito de acesso à lista de contatos para descobrir qual conta do Google é usada no dispositivo. A seguir, o usuário visualiza uma mensagem (aparece no topo de todas as janelas abertas, afinal o malware também pediu essa permissão) ao dizer que há algo de errado em sua conta e serão necessárias as informações de acesso novamente. Uma página abre e solicita o nome e data de nascimento do usuário.

Esses dados, juntamente com as permissões de SMS, fornecem acesso a um código de uso único necessário para autenticação de dois fatores, os quais são usados para roubar a conta do Google.

Roaming Mantis: turnê mundial, estreia no iOS e mining

No começo, o Roaming Mantis sabia como exibir mensagens em quatro línguas: inglês, coreano, chinês e japonês. Mas ao longo de sua evolução, seus criadores decidiram expandir e torná-lo poliglota, acrescentando mais de 20 línguas, incluindo o Português.

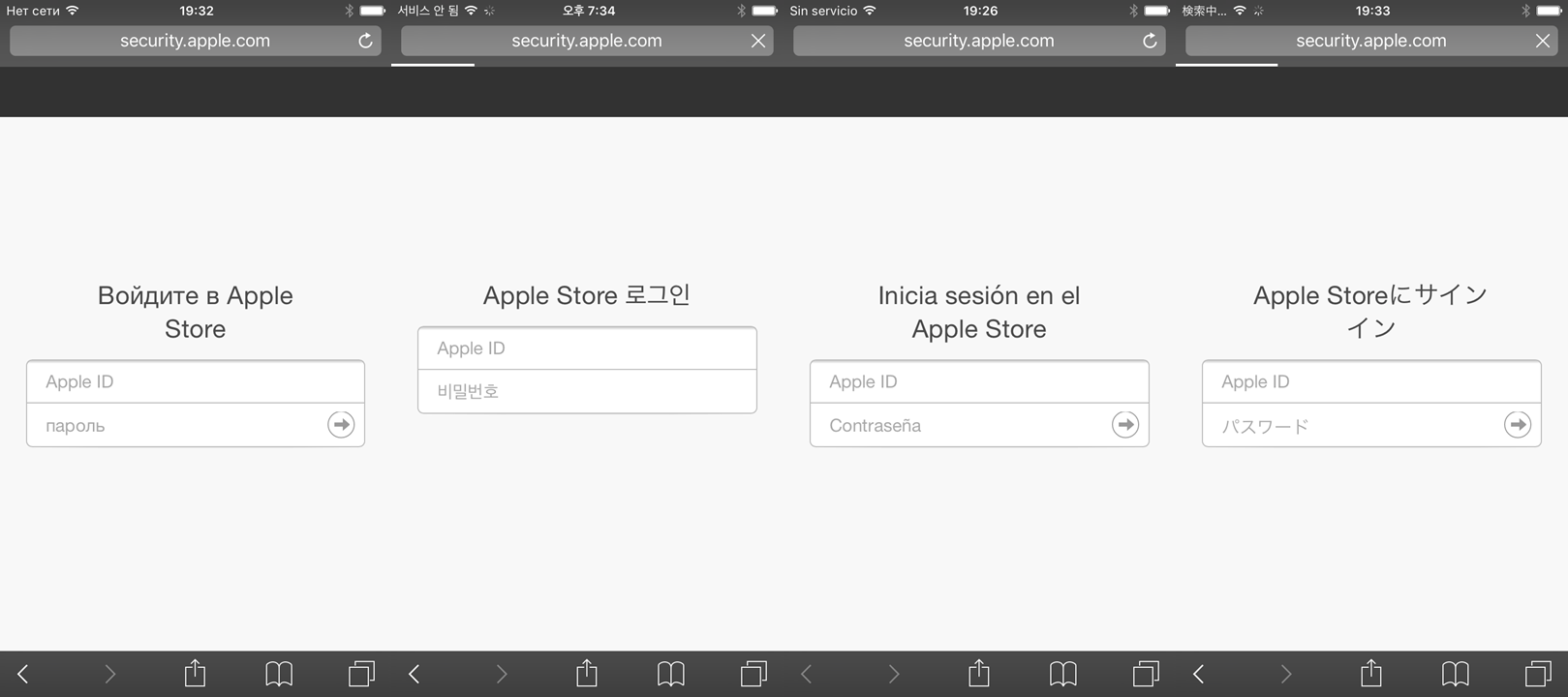

Já que estavam na missão de melhorar o Roaming Mantis, os criminosos o ensinaram a rodar no iOS. Trata-se de um cenário diferente do Android. Ele pula o download do aplicativo e exibe uma página de phishing que impele o usuário a logar na App Store. Para favorecer a credibilidade, a barra de endereço exibe o reconfortante security.apple.com.

Os cibercriminosos não se limitam a roubar credenciais da Apple ID. Imediatamente depois de inserir os dados, é pedido ao usuário entrar com seu número de cartão de crédito:

A terceira inovação descoberta por nossos especialistas diz respeito aos computadores de mesa e laptops. Nesses dispositivos, o Roaming Mantis executa o script de mining CoinHive, que minera criptomoedas direto para os bolsos dos criadores do malware. O computador da vítima tem seu processador impelido a operar em máxima capacidade, o que força o sistema a desacelerar e a gastar mais energia.

A terceira inovação descoberta por nossos especialistas diz respeito aos computadores de mesa e laptops. Nesses dispositivos, o Roaming Mantis executa o script de mining CoinHive, que minera criptomoedas direto para os bolsos dos criadores do malware. O computador da vítima tem seu processador impelido a operar em máxima capacidade, o que força o sistema a desacelerar e a gastar mais energia.

Mais detalhes sobre o Roaming Mantis podem ser encontrados no relatório original e em um artigo do Securelist com informações atualizadas sobre o malware.

Como se proteger do Roaming Mantis?

- Faça uso de antivírus em todos dispositivos: não apenas computadores e laptops, mas smartphones e tablets.

- Atualize com frequência todos os softwares instalados em seus dispositivos.

- Em dispositivos Android, desabilite a instalação de softwares de fontes desconhecidas. Para isso vá em Configurações -> Segurança -> Fontes desconhecidas

- O firmware de seu roteador deve ser atualizado com frequência. Não utilize firmware baixado de sites pouco confiáveis.

- Sempre altere a senha de fábrica do roteador.

O que fazer caso você seja infectado pelo Roaming Mantis?

- Mude todas as suas senhas de contas comprometidas pelo malware. Cancele cartões de banco cujos detalhes foram digitados nos sites de phishing do Roaming Mantis.

- Instale um Kaspersky Plus em todos os seus dispositivos e execute uma verificação do sistema.

- Navegue até as configurações de seu roteador e verifique o endereço do servidor do DNS. Caso não corresponda ao emitido pelo provedor, mude para o certo.

- Troque a senha de administração do roteador e atualize o firmware. Garanta ainda que você os baixe apenas do site oficial do fabricante.

malware

malware

Dicas

Dicas