Hoje, vamos falar sobre “rats”. Mas para não gerar confusões, vamos ser diretos: estamos falando dos cavalos de Troia de acesso remoto ou RATs. Eles são usados pelos invasores para obter acesso remoto a um dispositivo. Normalmente, esses RATs podem instalar e desinstalar programas, controlar a área de transferência e registrar o toque no teclado.

Em maio de 2024, uma nova espécie de RAT, o SambaSpy, caiu em nossa armadilha. Para saber como esse malware infecta os dispositivos das vítimas e o que ele faz depois da invasão, continue por aqui.

O que é o SambaSpy

O SambaSpy é um cavalo de troia do tipo RAT, rico em recursos e disfarçado com o uso do Zelix KlassMaster, o que torna sua detecção e análise muito mais difíceis. No entanto, nossa equipe encarou o desafio e descobriu que o novo RAT é capaz de:

- Gerenciar o sistema de arquivos e processos

- Baixar e enviar arquivos

- Controlar a webcam

- Fazer capturas de tela

- Roubar senhas

- Carregar plug-ins complementares

- Controlar remotamente a área de trabalho

- Gravar as teclas

- Gerenciar a área de transferência

Impressionante, não? Parece que o SambaSpy pode fazer tudo, ou seja, a ferramenta é perfeita para um vilão dos filmes de James Bond no século XXI. Mas, ainda assim, essa extensa lista não indicou tudo: leia mais sobre as capacidades do RAT na versão completa do nosso estudo.

A campanha maliciosa que descobrimos tinha como alvo exclusivo vítimas na Itália. Talvez isso cause surpresa, mas é uma boa notícia (para todo mundo, menos os italianos). Os agentes mal-intencionados geralmente tentam lançar um ataque amplo para maximizar os lucros, mas esses invasores estão focados em apenas um país. Então, por que isso é uma coisa boa? É provável que os invasores estejam testando o ataque com usuários italianos antes de expandir as operações para outros países. Assim, estamos um passo à frente deles, pois estamos familiarizados com o SambaSpy e como combatê-lo. O que nossos usuários em todo o mundo precisam fazer é garantir que tenham uma solução de segurança confiável e continuar esta leitura sabendo que podem contar conosco para isso.

Como os invasores espalham o SambaSpy

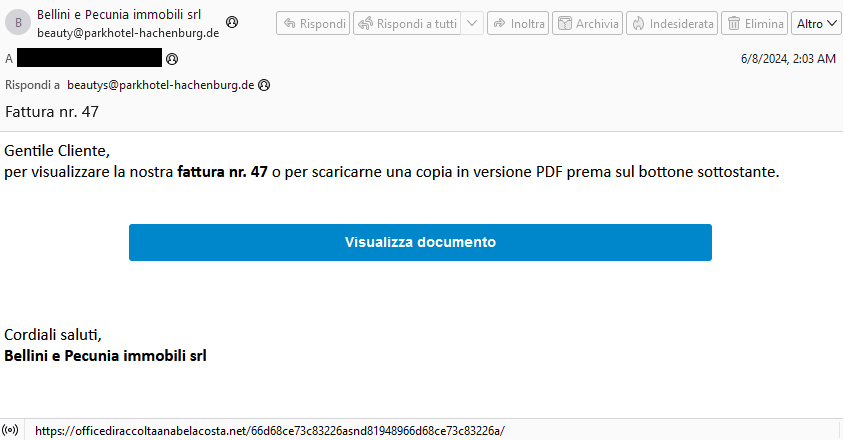

Em poucas palavras, assim como muitos outros RATs: por e-mail. Os invasores usaram duas cadeias de infecção primárias, ambas envolvendo e-mails de phishing disfarçados de comunicações de uma agência imobiliária. O elemento-chave no e-mail é uma chamada para verificar uma fatura por meio de um clique em um hiperlink.

À primeira vista, o e-mail parece ser legítimo, exceto pelo fato de ter sido enviado por um endereço de e-mail alemão, mas escrito em italiano.

Clicar no link redireciona os usuários para um site malicioso que verifica o idioma do sistema e o navegador usado. Caso o sistema operacional da potencial vítima esteja definido para o idioma italiano, e ela abra o link no Edge, Firefox ou Chrome, ela receberá um arquivo PDF malicioso que infecta o dispositivo com um dropper ou um downloader. A diferença entre os dois é mínima: o dropper instala o cavalo de Troia imediatamente, enquanto o downloader primeiro baixa os componentes necessários dos servidores dos invasores.

Antes de começar, tanto o downloader quanto o dropper verificam se o sistema não está sendo executado em uma máquina virtual e, o mais importante, se o idioma do sistema operacional está definido como italiano. Se ambas as condições forem atendidas, o dispositivo estará infectado.

Os usuários que não atenderem a esses critérios serão redirecionados para o site da FattureInCloud, uma solução italiana baseada em nuvem para armazenar e gerenciar faturas digitais. Esse disfarce inteligente permite que os invasores tenham como alvo apenas um público específico, ou seja, todos os outros serão redirecionados para um site legítimo.

Quem está por trás do SambaSpy?

Ainda precisamos determinar qual é o grupo que está por trás da sofisticada distribuição do SambaSpy. No entanto, evidências circunstanciais indicaram que os invasores falam português brasileiro. Também sabemos que eles já estão expandindo as operações para a Espanha e o Brasil, o que é evidenciado por domínios maliciosos usados pelo mesmo grupo em outras campanhas detectadas. A propósito, essas outras campanhas não incluem a verificação do idioma.

Como se proteger do SambaSpy

A principal lição dessa história é o método de infecção, o que sugere que qualquer pessoa, em qualquer lugar, falando qualquer idioma, pode ser o alvo da próxima campanha. Para os invasores, não importa quem são as pessoas atacadas, e os detalhes da isca de phishing são igualmente irrelevantes. Hoje, pode ser uma fatura de uma imobiliária; amanhã, uma notificação fiscal; e depois de amanhã, passagens aéreas ou vouchers de viagem.

Aqui estão algumas dicas e recomendações úteis para se proteger do SambaSpy:

- Instale o Kaspersky Premium antes que o dispositivo demonstre qualquer sinal de infecção. Nossa solução detecta e neutraliza de forma confiável tanto o SambaSpy quanto outros malwares.

- Tenha sempre cuidado com e-mails de phishing. Antes de clicar em um link na caixa de entrada, pare e reflita: “Esse link pode ser um golpe?”

RAT

RAT

Dicas

Dicas