Imagine receber uma ligação ou mensagem de seu superior imediato, ou até mesmo do chefão de toda a empresa. Ele/a fala sobre uma situação desagradável que está se formando. Tudo indica que haverá multas ou outras perdas financeiras para a empresa, grandes problemas para seu departamento e uma possível demissão para você pessoalmente. O suor frio escorre pela sua espinha, mas ainda há uma chance de salvar o dia! Claro, você vai ter que se apressar e fazer algumas coisas que normalmente não faria, mas vai ficar tudo bem…

Acalme-se e respire fundo algumas vezes. Há 99% de chance de essa emergência ser totalmente inventada e as pessoas na linha serem golpistas. Então, como reconhecer um ataque desses e se proteger?

Anatomia do ataque

Há uma imensa variedade desse tipo de esquema. Os golpistas podem descrever vários problemas enfrentados pela empresa, dependendo do país; citar o envolvimento de reguladores, da polícia ou de grandes parceiros de negócios; e sugerir diversas maneiras de resolver o problema. No entanto, há vários pontos-chave, questões psicológicos cruciais, sem as quais o ataque é quase impossível. Elas podem ser usadas para reconhecer o ataque.

- A autoridade do superior ou a simples confiança em alguém que você conhece. A maioria das pessoas já desenvolveu resistência a solicitações estranhas de desconhecidos, seja um investigador da polícia que decidiu entrar em contato por meio de mensagens instantâneas ou um funcionário do banco pessoalmente preocupado com seu bem-estar. Esse esquema é diferente: a pessoa que se aborda a vítima parece ser alguém que você conhece até certo ponto e uma pessoa bastante importante. Os golpistas muitas vezes escolhem o perfil de pessoas com cargos executivos como isca. Primeiro, eles têm autoridade e, segundo, é provável que a vítima conheça a pessoa, mas não o suficiente para detectar as inevitáveis diferenças no estilo de fala ou escrita. No entanto, há variações desse esquema em que os golpistas se passam por um colega de trabalho de um departamento relevante, como contabilidade ou jurídico.

- Redirecionamento para uma parte externa. Nos casos mais primitivos, o “colega de trabalho” ou “gerente” que entra em contato com você também é a pessoa de quem você recebe uma solicitação financeira. Na maioria das vezes, contudo, após o contato inicial, o “chefe” sugere que você discuta os detalhes do assunto com um contratado externo que entrará em contato em seguida. Dependendo das especificidades do esquema, essa “pessoa designada” pode ser apresentada como autoridade policial ou fiscal, funcionário do banco, auditor e assim por diante, desde que não precise fingir ser alguém que a vítima conhece. O “chefe” pedirá que você ofereça à “pessoa designada” toda a ajuda necessária e que não demore para entrar em contato com ela. Dito isso, os esquemas mais elaborados, como aquele em que foram roubados US$ 25 milhões após uma videoconferência com deepfake, podem ter golpistas se passando por funcionários da empresa.

- Urgência. O pedido deve ser urgente, de modo a não dar tempo à vítima para parar e analisar a situação. “A auditoria é amanhã”, “os sócios acabaram de chegar”, “o valor será cobrado hoje à tarde”… ou seja, você tem que agir agora. Os golpistas geralmente conduzem essa parte da conversa por telefone e dizem à vítima para não desligar até que o dinheiro seja transferido.

- Sigilo absoluto. Para evitar que alguém interfira no programa, o “chefe” faz questão de alertar a vítima que discutir o incidente com qualquer pessoa é estritamente proibido, pois a divulgação levaria a consequências desastrosas. O fraudador pode dizer que não tem mais em quem confiar ou que alguns dos outros funcionários são criminosos ou desleais à empresa. Ele geralmente tentará impedir que a vítima fale com qualquer pessoa até que suas exigências sejam atendidas.

Objetivos do ataque

Dependendo do trabalho e da renda da vítima, o ataque pode ter objetivos diferentes. Se a vítima for autorizada pela empresa a executar transações financeiras, os golpistas tentarão convencê-la a fazer um pagamento secreto urgente a algum fornecedor, como um escritório de advocacia, para obter ajuda na solução de problemas, ou apenas transferir o dinheiro da empresa para uma conta “segura”.

Funcionários que não lidam com dinheiro serão alvo de ataques que buscam obter dados da empresa, como senhas de sistemas internos, ou seus próprios fundos. Os golpistas podem criar dezenas de histórias, desde um vazamento de dados contábeis que põe em risco a conta da vítima até a necessidade de diminuir o descasamento de fluxo de caixa da empresa até que a auditoria seja concluída. Seja qual for o caso, será solicitado que a vítima use seu dinheiro de alguma forma: transferindo para outra conta, pagando por cartões-presente ou vouchers, ou sacando e enviando a uma “pessoa de confiança”. Para maior persuasão, os golpistas podem prometer à vítima uma compensação generosa pelas despesas e pelo esforço, mas depois.

Nível convincente de detalhes

As publicações em redes sociais e os diversos vazamentos de dados tornaram muito mais fácil para fraudadores lançarem ataques personalizados e cuidadosamente preparados. Eles conseguem encontrar o nome completo da vítima, seu superior imediato, o CEO e funcionários de departamentos relevantes, como contabilidade, além dos nomes exatos dos departamentos; também encontram fotos desses indivíduos para criar perfis de mensagens instantâneas convincentes e, se necessário, até amostras de voz para criar deepfakes de áudio. Se houver muito dinheiro em jogo, os golpistas podem investir um tempo significativo para tornar o programa o mais convincente possível. Em alguns casos, os invasores sabiam até a localização dos departamentos da empresa dentro dos prédios e a posição da mesa de cada funcionário.

Lado técnico do ataque

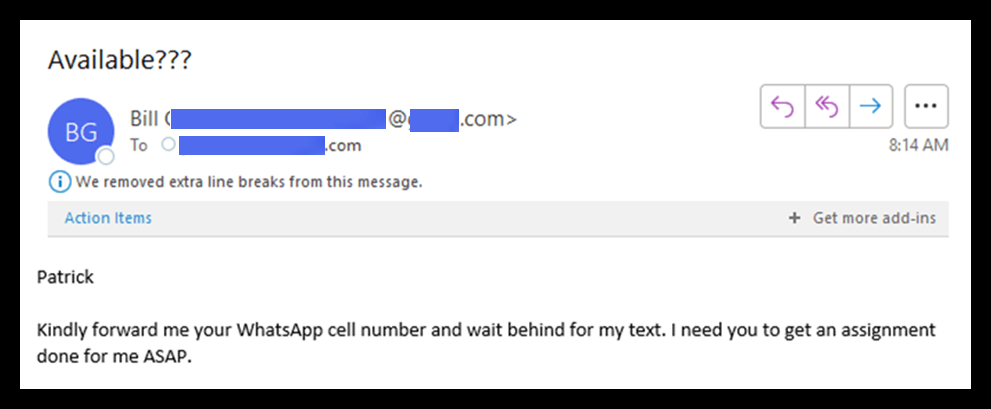

Esquemas sofisticados como esse quase sempre incluem um telefonema dos golpistas. No entanto, a “ligação do chefe” inicial também pode vir na forma de e-mail ou mensagem instantânea. Em versões mais simples do ataque, os golpistas apenas criam uma nova conta de e-mail ou mensagem instantânea com o nome do gerente e em casos mais sofisticados, invadem suas contas de e-mail corporativo ou pessoal. Isso é chamado de ataque BEC (comprometimento de e-mail corporativo).

Quanto às chamadas telefônicas, os golpistas geralmente usam serviços de falsificação de números ou obtêm uma cópia ilegal do cartão SIM, assim, o identificador de chamadas da vítima exibe o número de telefone geral da empresa ou até mesmo o do chefe.

Os infratores podem usar geradores de voz deepfake; portanto, uma voz familiar do outro lado pode não garantir a autenticidade da pessoa ligando. Esquemas como esses podem até usar chamadas de vídeo, em que o rosto da pessoa que está ligando também é um deepfake.

Como se proteger contra golpistas

Em primeiro lugar, atenção e coragem de verificar informações, apesar das ameaças dos golpistas, são duas coisas que podem proteger você contra esse tipo de ataque.

Vá com calma e não entre em pânico. Os golpistas pretendem desequilibrar você. Mantenha a calma e verifique todos os fatos duas vezes. Mesmo que a outra parte insista que você não desligue o telefone, você pode sempre fingir que a ligação caiu. Isso lhe dará algum tempo para verificar mais a fundo os fatos.

Preste atenção ao endereço, telefone e nome de usuário do remetente. Se você está acostumado a se corresponder com seu chefe por e-mail, mas de repente recebe uma mensagem instantânea no nome dele de um número desconhecido, é hora de aguçar os ouvidos. Se você sempre conversa em um aplicativo de mensagens instantâneas e recebe uma nova mensagem, mas não há histórico, isso significa que alguém está usando uma conta recém-criada: esse é um grande sinal de alerta. Infelizmente, os cibercriminosos às vezes usam endereços de e-mail falsos, que são difíceis de distinguir dos reais, ou contas de e-mail ou mensagens instantâneas invadidas. Tudo isso torna a detecção de falsificações muito mais difícil.

Preste atenção aos detalhes. Se uma pessoa que você conhece aborda você com um pedido estranho, há algo na situação que lhe diga que a pessoa pode ser um impostor? Os e-mails parecem um pouco estranhos? Ela está usando expressões atípicas? Vocês costumam se tratar pelo primeiro nome, mas ela está usando um tratamento formal? Tente perguntar algo que somente a pessoa real saberia.

Acione um sinal de alerta se receber uma solicitação incomum. Se seu chefe ou colega pede urgentemente que você faça algo incomum e que mantenha a situação em segredo, isso é quase sempre um sinal de fraude. Portanto, é essencial que você verifique as informações obtidas e confirme a identidade da outra parte. O mínimo que você pode fazer é entrar em contato com a pessoa usando um canal de comunicação diferente. O melhor é falar pessoalmente, mas se não for possível, ligue para o número do escritório ou da casa da pessoa que você tem em sua lista telefônica ou digite o número manualmente, mas não simplesmente retorne a última chamada recebida, para evitar voltar para os golpistas. Use quaisquer outros canais de comunicação disponíveis. O número do celular que ligou para você, mesmo que seja o número real de seu chefe ou colega que você tem salvo em sua lista telefônica, pode ter sido comprometido por meio de troca de SIM ou simples roubo do telefone.

Fale com seus colegas. Apesar de ser solicitado “sigilo completo”, dependendo da natureza da solicitação, não faz mal verificar as informações com seus colegas. Se você receber o que parece ser uma mensagem de alguém da contabilidade, entre em contato com outras pessoas no mesmo departamento.

Avise seus colegas e as autoridades. Se você recebeu uma mensagem assim, significa que os golpistas estão visando sua empresa e seus colegas de trabalho. Se os truques deles não funcionarem em você, eles tentarão outro departamento. Avise seus colegas, a segurança e denuncie a tentativa de golpe à polícia.

fraude

fraude

Dicas

Dicas