Battle City, mais conhecido como “aquele jogo de tanque”, é um símbolo de uma era dos games. Cerca de 30 anos atrás, os gamers colocavam um cartucho no seu console, se acomodavam na frente de uma caixa de TV enorme e obliteravam ondas de tanques inimigos até que a tela ceder.

Hoje, o mundo é um lugar diferente, mas os jogos de tanque continuam populares. As versões modernas oferecem aos jogadores não apenas a emoção da jogabilidade, mas também a chance de ganhar NFTs. Os cibercriminosos também têm algo a oferecer: um ataque sofisticado direcionado aos entusiastas de jogos de criptografia.

Exploração de backdoor e dia zero no Google Chrome

Esta história começa em fevereiro de 2024, quando nossa solução de segurança detectou o backdoor do Manuscrypt no computador de um usuário na Rússia. Conhecemos bem esse backdoor. Várias versões dele foram usadas pelo grupo Lazarus APT desde pelo menos 2013. Portanto, como já conhecemos a principal ferramenta e os métodos usados pelos invasores, o que há de tão especial nesse incidente em particular?

O problema é que esses hackers normalmente têm como alvo grandes organizações, como bancos, empresas de TI, universidades e até agências governamentais. Mas desta vez, Lazarus atingiu um usuário individual, plantando um backdoor em um computador pessoal! Os cibercriminosos atraíram a vítima para um site de jogos e, assim, obtiveram acesso completo ao seu sistema. Três coisas tornaram isso possível:

- A vontade irresistível da vítima de jogar seu jogo de tanque favorito em um novo formato

- Uma vulnerabilidade de dia zero no Google Chrome

- Um exploit que permitia a execução remota de código no processo do Google Chrome

Antes de começar a se preocupar, relaxe: desde então, o Google lançou uma atualização do navegador, bloqueou o site do jogo de tanques e agradeceu aos pesquisadores de segurança da Kaspersky. Só para constar, nossos produtos detectam o backdoor do Manuscrypt e o exploit. Aprofundamos os detalhes dessa história no blog Securelist.

Contas falsas

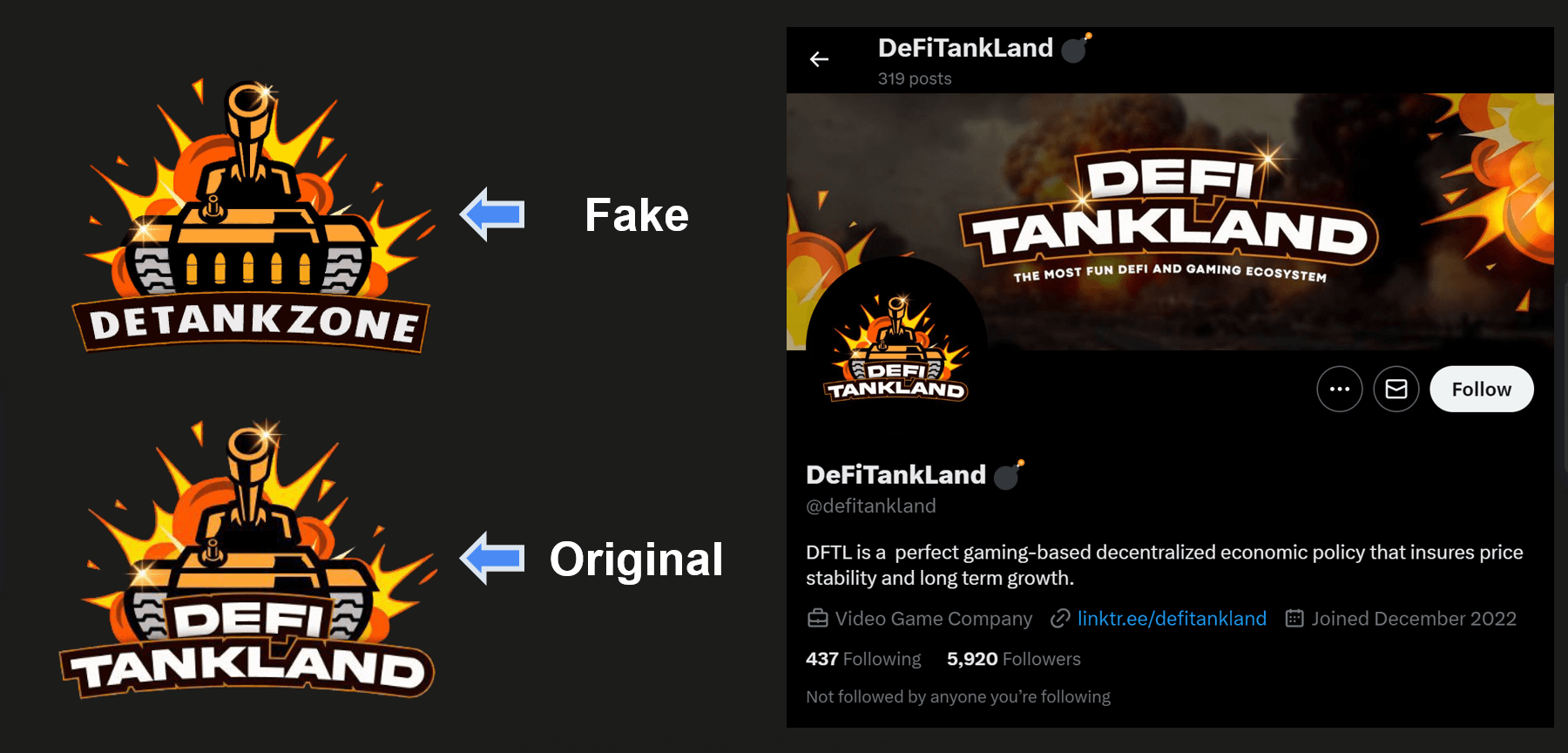

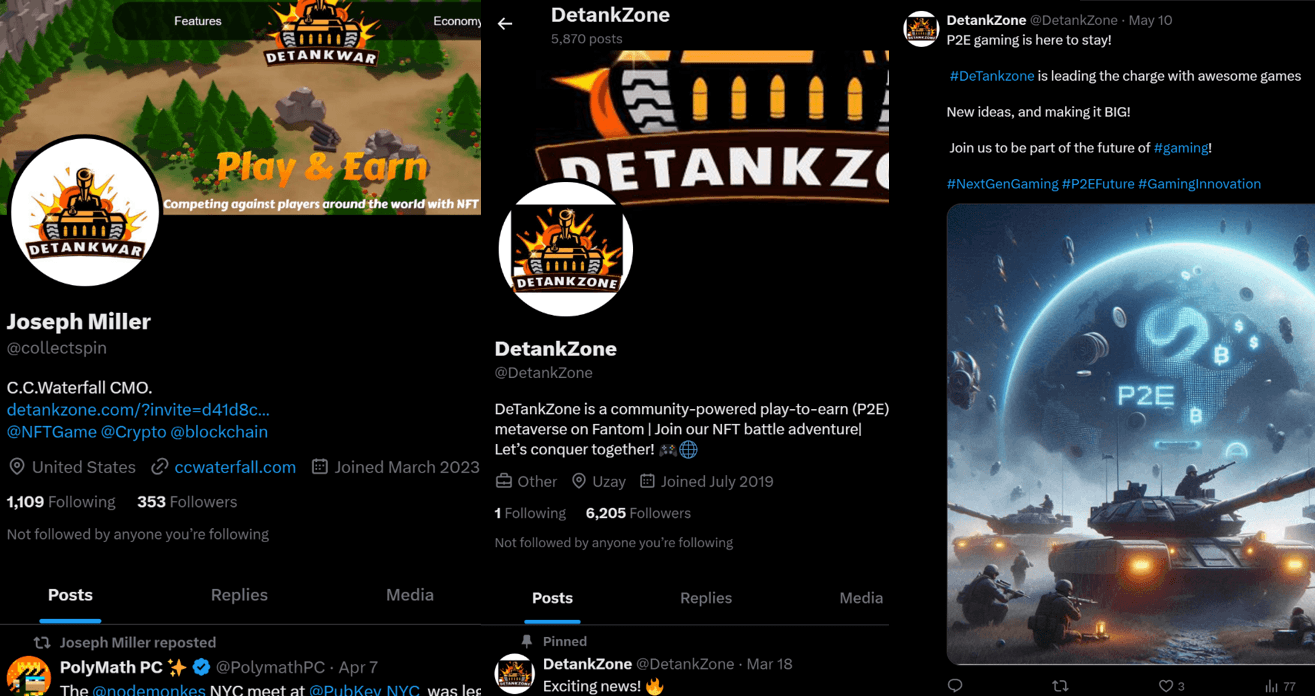

No início da investigação, achamos que o grupo tinha feito um esforço extraordinário dessa vez: “Eles realmente criaram um jogo inteiro apenas para criar uma farsa?” Mas logo descobrimos o que eles realmente tinham feito. Os cibercriminosos basearam seu jogo, DeTankZone, no jogo existente DeFiTankLand. Eles realmente fizeram tudo, roubando o código-fonte do DeFiTankLand e criando contas falsas nas redes sociais para aplicar a fraude.

Na mesma época, em março de 2024, o preço da criptomoeda DepitankLand (sic) despencou. Os desenvolvedores do jogo original anunciaram que sua carteira fria havia sido invadida e “alguém” havia roubado 20 mil dólares. A identidade desse “alguém” permanece um mistério. Os desenvolvedores acreditam que se tratou de um agente interno, mas suspeitamos que as mãos sempre presentes de Lazarus estejam envolvidas.

Os cibercriminosos orquestraram uma campanha de promoção completa para seu jogo: eles aumentaram a contagem de seguidores no X (antigo Twitter), enviaram ofertas de colaboração para centenas de influenciadores de criptomoedas (também vítimas em potencial), criaram contas premium no LinkedIn e organizaram ondas de e-mails de phishing. Como resultado, o jogo falso ganhou ainda mais tração do que o original (6 mil seguidores no X versus 5 mil na conta do jogo original).

Como jogamos jogos de tanques

Agora, a parte mais divertida: o site malicioso para o qual o Lazarus atraiu suas vítimas ofereceu a chance não apenas de “experimentar” uma exploração de navegador de dia zero, mas também de jogar uma versão beta do jogo. Bem, aqui na Kaspersky, respeitamos os clássicos, então não pudemos resistir a experimentar esta nova versão promissora. Baixamos um arquivo que parecia completamente legítimo: 400 MB de tamanho, estrutura de arquivo correta, logotipos, elementos de interface do usuário e texturas de modelo 3D. Hora de inicializar!

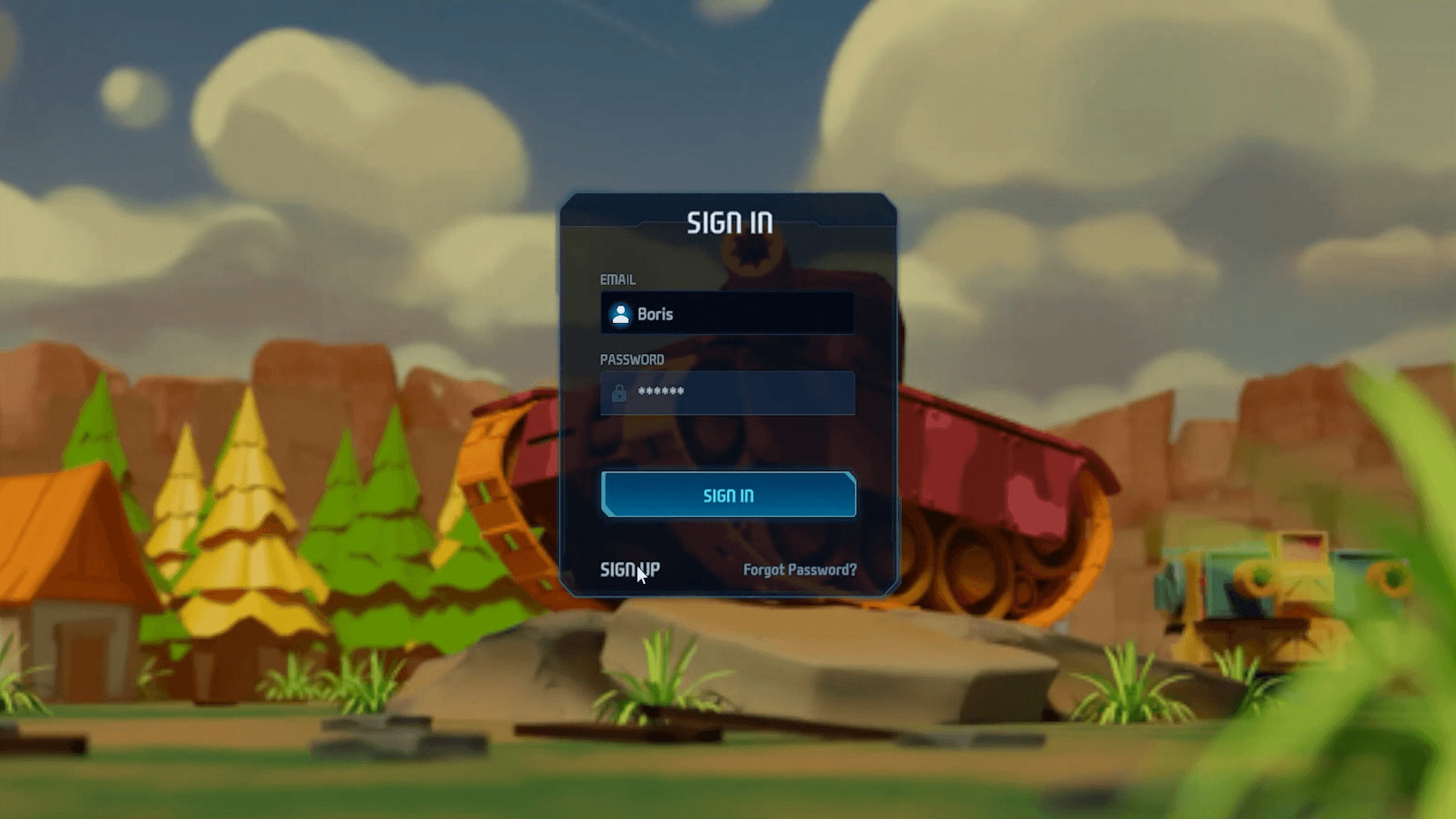

O menu Iniciar do DeTankZone nos recebe com uma solicitação para inserir um endereço de e-mail e senha. Primeiro, tentamos fazer login usando senhas comuns, como “12345” e “senha”, mas isso não funciona. “Tudo bem, então”, pensamos. “Vamos apenas registrar uma nova conta”. Novamente, sem sorte, o sistema não nos deixou jogar.

Então, por que existem texturas de modelo 3D e outros arquivos no arquivo do jogo? Eles realmente podem ser outros componentes de malware? Na verdade, não é tão ruim assim. Fazemos a engenharia reversa do código e descobrimos os elementos responsáveis pela conexão com o servidor do jogo que, para esta versão falsa, não é funcional. Então, em teoria, o jogo ainda funciona. Um pouco de tempo livre, um pouco de programação e prontinho, substituímos o servidor dos hackers pelo nosso, e o tanque vermelho “Boris” entra na arena.

O jogo nos lembrou aqueles shareware de vinte anos atrás, definitivamente valeu a pena todo o esforço

Lições aprendidas com esse ataque

A principal conclusão aqui é que mesmo links da web aparentemente inofensivos podem acabar com todo o seu computador sendo invadido. Os cibercriminosos estão constantemente aprimorando suas táticas e métodos. O Lazarus já está usando a IA generativa com algum sucesso, o que significa que podemos esperar ataques ainda mais sofisticados envolvendo-a no futuro.

Soluções de segurança também estão evoluindo, com a integração efetiva da IA. Saiba mais aqui e aqui. Portanto, tudo o que os usuários rotineiros da Internet precisam fazer é garantir que a proteção de seus dispositivos e mantenha-se sempre a par das técnicas de golpes mais recentes. Felizmente, o Kaspersky Daily facilita tudo. Assine a newsleter para ficar sempre por dentro.

fraude

fraude

Dicas

Dicas