Você sabe que uma vulnerabilidade de segurança é grave quando um programa tão importante como Morning Edition da rádio americana NPR começa sua sessão das 8h da manhã falando sobre ela. Tal foi o caso, esta manhã, com a história de uma grave falha de criptografia – apelidada Heartbleed – na OpenSSL, talvez a biblioteca de criptografia mais amplamente adotada na Internet. Se você está um pouco confuso sobre o que tudo isto significa, não se preocupe, vamos explicar toda a história nas próximas 500 palavras.

Quando você estabelece uma conexão criptografada para um site, seja Google, Facebook ou seu banco, os dados são criptografados usando o protocolo SSL/TLS. Muitos servidores web utilizam a biblioteca OpenSSL de código aberto para fazer este trabalho. No início desta semana, os mantenedores do OpenSSL lançaram uma correção para um bug na implementação do recurso de TLS chamado “Heartbleed”, que poderia revelar até 64Kb de memória do servidor para cibercriminoso.

Em outras palavras, a falha pode ter permitido a qualquer um na Internet ler a memória de uma máquina usando uma versão vulnerável da biblioteca. No pior dos casos, este pequeno bloco de memória pode conter algo sensível – nomes de usuário, senhas ou até mesmo uma chave privada (usada pelo servidor para manter sua conexão criptografada). Além disso, a exploração da Heartbleed não deixa rastros, então não há nenhuma maneira definitiva de saber se um servidor foi hackeado e que tipo de dados vazaram.

A boa notícia: o OpenSSL corrigiu o bug. A má notícia: não há nenhuma maneira de garantir que esses sites e serviços afetados pela Heartbleed estão implementando o update que o conserta. E a outra má notícia: parece que o bug é bastante fácil de explorar e pode ter existido por dois anos. Isso significa que os certificados de muitos locais populares de segurança podem ter sido roubados, assim como muitos dados confidenciais do usuário, inclusive senhas.

O plano de ação para o usuário

- Verifique se o seu site favorito era vulnerável. Existem ferramentas online para verificar a presença da vulnerabilidade, mas você também precisa saber se ele estava presente antes. Por sorte, há uma longa lista de sites populares que foram verificados contra a vulnerabilidade. A boa notícia: o Facebook e o Google não foram afetados. A má: Yahoo, Flickr, DuckDuckGo, LastPass, Redtube, OkCupid, Hidemyass, 500px e muitos outros era vulneráveis. Se você tem conta nesses sites, então prepare-se para agir:

- Verifique se o site é vulnerável agora mesmo: Aqui tem uma ferramenta simples para isso.

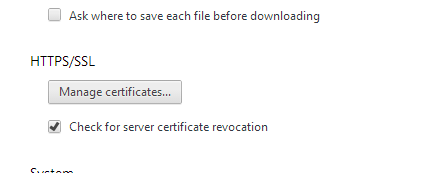

- Quando os proprietários da página corrigirem o bug, devem considerar a re-emissão de certificados do site também. Então prepare-se para monitorar o certificado do servidor e certifique-se que você está usando um novo (emitido em 8 de abril ou posterior). Para fazer isso, ative a verificação de renovação do certificado no seu navegador. Aqui está o exemplo de configurações do Chrome:

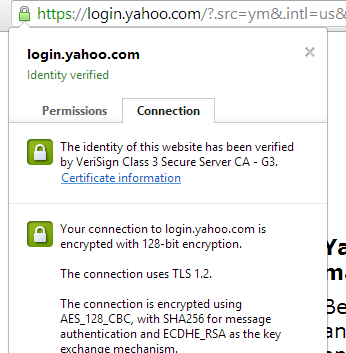

- Isso vai evitar que seu navegador utilize certificados antigos. Para verificar a data de emissão do certificado manualmente, clique no cadeado verde na barra de endereços e, em seguida, no link “informações” na aba “Conexão”:

- O passo mais importante – quando o servidor estiver reparado e o certificado atualizado, mude sua senha imediatamente. Use esta oportunidade para re-ler a sua política de senha e começar a usar senhas mais fortes. Além disso você pode verificar se a sua nova senha é boa, utilizando o nosso Password Checker.

Heartbleed

Heartbleed

Dicas

Dicas